Vademecum mostów blockchain, czyli rzecz o „sieciach kryptosieci”

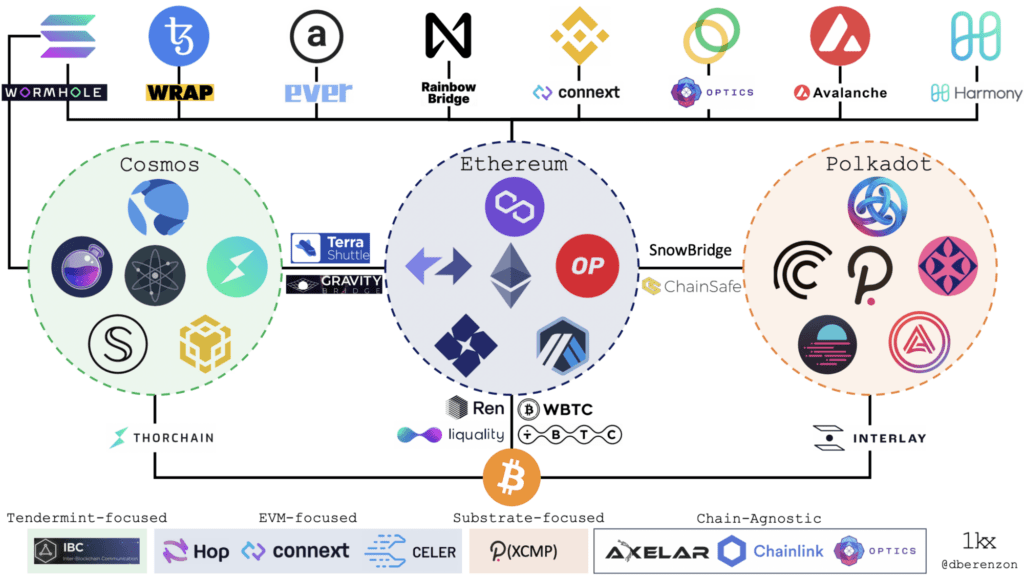

Po latach rozwoju znaleźliśmy się w końcu w wielołańcuchowej strukturze rynku. Aktualnie istnieje ponad 100 aktywnych publicznych łańcuchów bloków, z których większość posiada własne unikalne aplikacje, użytkowników, modele bezpieczeństwa i kompromisy projektowe. Jak przedstawia się aktualny krajobraz krypto w kontekście cross-chain?

Ten rodzaj struktury rynku wymaga interoperacyjności między odrębnymi sieciami. W zeszłym roku nastąpił boom blockchainowych „mostów” (bridge), które próbują scalać coraz bardziej rozdrobniony krajobraz. W chwili pisania tego tekstu istnieje ponad 40 różnych projektów mostów.

Interoperacyjność ujawnia możliwość innowacji

W miarę rozwoju poszczególnych ekosystemów, prezentują one swoje unikalne mocne strony, takie jak większe bezpieczeństwo, szybszą przepustowość, tańsze transakcje, lepszą prywatność, dostarczanie określonych zasobów (np. pamięć masowa, moc obliczeniowa, przepustowość) oraz regionalne społeczności deweloperów i użytkowników. Mosty są ważne, ponieważ umożliwiają użytkownikom dostęp do nowych platform, wzajemną współpracę protokołów, a programistom współpracę przy tworzeniu nowych produktów.

Większa produktywność i użyteczność dla istniejących kryptoaktywów

Mosty umożliwiają istniejącym kryptoaktywom przemieszczanie się do nowych miejsc i robienie nowych rzeczy. Na przykład:

- Wysyłanie DAI do Terry, aby kupić syntetyczny zasób na Mirror;

- Wysyłanie TopShot z Flow do Ethereum do wykorzystania jako zabezpieczenie w NFTfi

- Wykorzystanie DOT i ATOM jako zabezpieczenia do zaciągnięcia pożyczki DAI na Maker

Większe możliwości produktu dla istniejących protokołów

Mosty rozszerzają przestrzeń projektową o to, co mogą osiągnąć protokoły. Na przykład:

- yield farming na Solanie i Avalanche

- wspólne orderbooki między łańcuchami dla transakcji NFT na Ethereum i Flow dla Rarible

Odblokowywanie nowych funkcji i przypadków użycia dla użytkowników i deweloperów

Mosty dają użytkownikom i programistom szersze możliwości wyboru. Na przykład:

- Arbitraż SUSHI poprzez Optimism, Arbitrum i Polygon

- Opłaty za przechowywanie na Arweave za pomocą BTC

Mosty blockchain

Na poziomie abstrakcyjnym, most zdefiniować można jako system, który przesyła informacje między dwoma lub większą liczbą łańcuchów bloków. W tym kontekście „informacje” mogą odnosić się do aktywów, połączeń między kontraktami, modelami konsensusu lub stanami sieci. Większość projektów mostów składa się z kilku elementów:

- Monitorowanie: Zwykle istnieje aktor, albo „wyrocznia”, „walidator” lub „przekaźnik”, który monitoruje stan w łańcuchu źródłowym.

- Przekazywanie komunikatów: po odebraniu przez aktora zdarzenia, informacje z łańcucha źródłowego muszą zostać przesłane do łańcucha docelowego.

- Konsensus: W niektórych modelach wymagany jest konsensus między podmiotami monitorującymi łańcuch źródłowy w celu przekazania tych informacji do łańcucha docelowego.

- Podpisywanie: informacje wysyłane do łańcucha docelowego muszą zostać podpisane kryptograficznie.

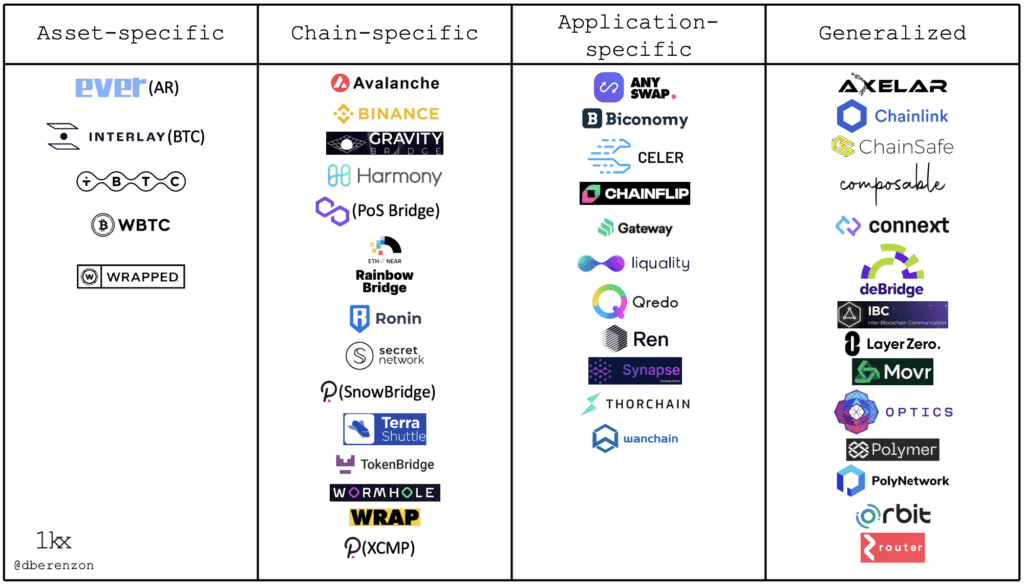

Istnieją mniej więcej cztery rodzaje mostów, z których każdy ma swoje zalety i wady:

- Specyficzne dla aktywów (asset-specific): most, którego jedynym celem jest zapewnienie dostępu do określonego zasobu z obcej sieci. Aktywa te są często aktywami „opakowanymi”, które są w pełni zabezpieczone przez instrument bazowy, w sposób powierniczy lub niepowierniczy. Najpopularniejszym aktywem, który jest połączony z innymi łańcuchami, jest bitcoin (z siedmioma różnymi mostami na samym Ethereum). Takie mosty są najłatwiejsze do wdrożenia i stanowią koło zamachowe płynności, aczkolwiek mają ograniczoną funkcjonalność i muszą zostać zaimplementowane w każdym łańcuchu docelowym. Przykładami są: wBTC i opakowane Arweave.

- Specyficzny dla łańcucha (chain-specific): most między dwoma łańcuchami bloków, który obsługuje zwykle proste operacje związane z blokowaniem i odblokowywaniem tokenów w łańcuchu źródłowym oraz wybijaniem wszelkich opakowanych zasobów cyfrowych w łańcuchu docelowym. Mosty te cieszą się zwykle szybszym czasem wprowadzenia na rynek ze względu na ich ograniczoną złożoność, ale nie są jednocześnie tak łatwo skalowalne względem szerszego ekosystemu. Jednym z przykładów jest most PoS od Polygon, który umożliwia użytkownikom przesyłanie zasobów z Ethereum do Polygon i odwrotnie, ale ogranicza się do tych dwóch łańcuchów.

- Specyficzne dla aplikacji (application-specific): Aplikacja, która zapewnia dostęp do dwóch lub więcej łańcuchów bloków, ale wyłącznie do użytku w ramach tej aplikacji. Sama aplikacja korzysta z mniejszej bazy kodu. Zamiast mieć osobne instancje całej aplikacji na każdym blockchainie, posiada zwykle lżejsze, modułowe „adaptery” na każdym z tych blockchainów. Blockchain, w którym zaimplementowano adapter, uzyskuje dostęp do wszystkich innych, do których jest podłączony, więc istnieje efekt sieci. Minusem jest to, że trudno jest rozszerzyć tę funkcjonalność na inne aplikacje. Przykładami są Compound Chain i Thorchain, które zbudowały oddzielne blockchainy specjalnie do pożyczek i wymiany między łańcuchami.

- Uogólnione (generalized): protokoły zaprojektowane specjalnie do przesyłania informacji w wielu łańcuchach bloków. Ten projekt ma silny efekt sieci ze względu na złożoność O(1) – pojedyncza integracja projektu daje mu dostęp do całego ekosystemu w obrębie mostu. Wadą jest to, że niektóre projekty godzą zazwyczaj ze sobą bezpieczeństwo i decentralizację, aby uzyskać efekt skalowania, który może mieć złożone, niezamierzone konsekwencje dla ekosystemu. Jednym z przykładów jest IBC, który służy do wysyłania komunikatów między dwoma heterogenicznymi łańcuchami (które mają gwarancje ostateczności).

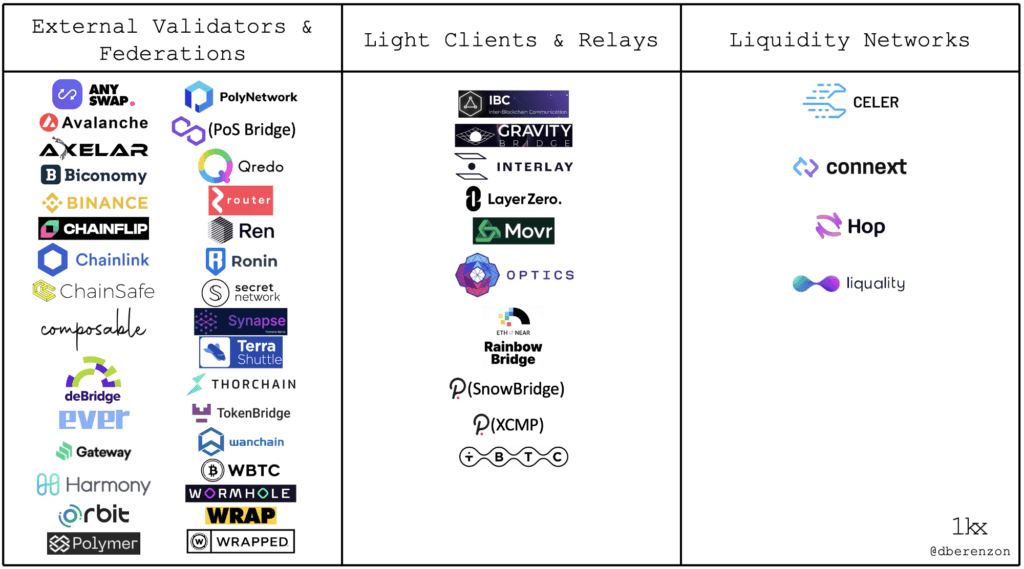

Ponadto, istnieją w przybliżeniu trzy rodzaje projektów mostów, które można skategoryzować na podstawie mechanizmu używanego do walidacji transakcji międzyłańcuchowych:

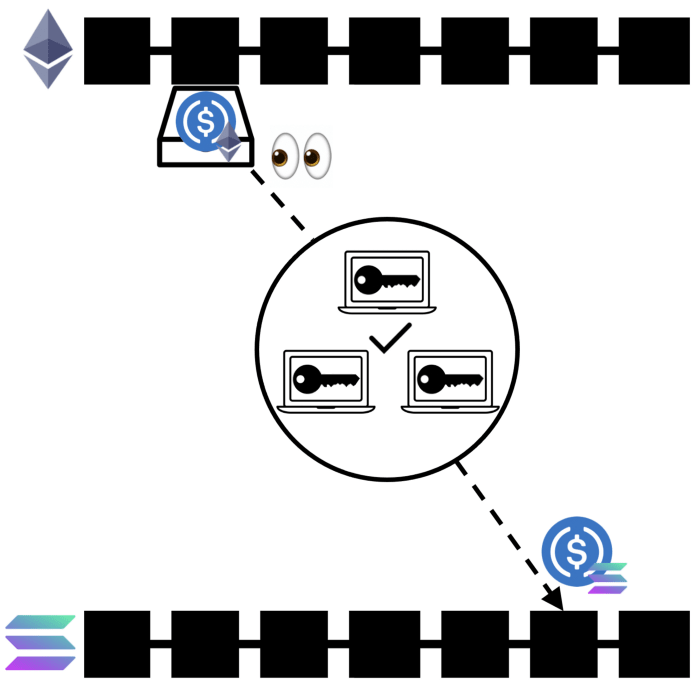

Zewnętrzni walidatorzy i federacje

Zwykle istnieje grupa walidatorów, którzy monitorują adres „skrzynki pocztowej” w łańcuchu źródłowym, i po uzgodnieniu warunków wykonują określoną akcję w łańcuchu docelowym. Przeniesienie zasobów odbywa się zazwyczaj poprzez zablokowanie zasobu i wybicie równoważnej ilości tego zasobu w łańcuchu docelowym. Są to często walidatory powiązane z oddzielnym tokenem (jako modelem bezpieczeństwa).

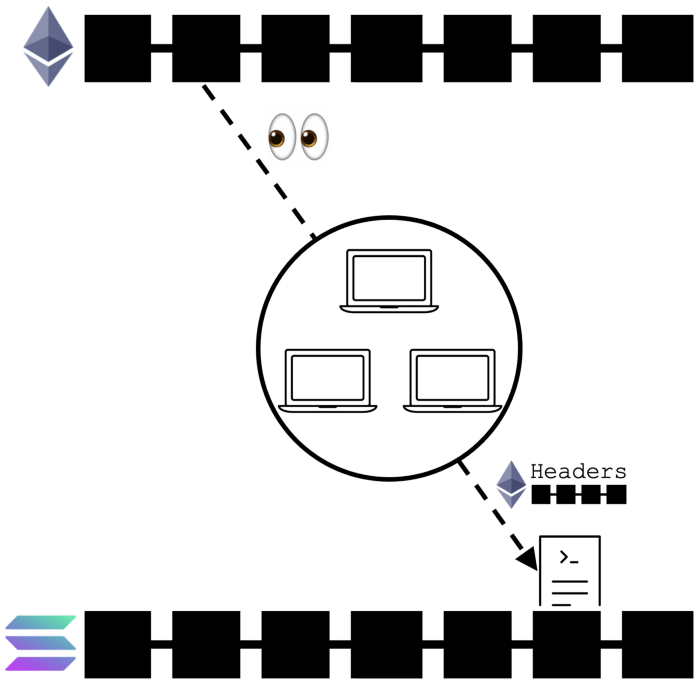

Lekkie klienty i przekaźniki

Aktorzy monitorują zdarzenia w łańcuchu źródłowym i generują dowody włączenia kryptograficznego na temat przeszłych zdarzeń, które zostały zarejestrowane w tym łańcuchu. Dowody te są następnie przekazywane wraz z nagłówkami bloków do kontraktów (tj. „lekkiego klienta”) w łańcuchu docelowym, który następnie weryfikuje, czy określone zdarzenie zostało zarejestrowane i po tej weryfikacji wykonuje akcję. Istnieje wymóg, aby jakiś aktor „przekazał” nagłówki bloków i dowody. Chociaż możliwe jest, aby użytkownik dokonał „samodzielnego przekazywania” transakcji, istnieje założenie, że przekaźniki będą stale przesyłać dane. Jest to stosunkowo bezpieczny projekt mostu, ponieważ gwarantuje prawidłowe dostarczanie danychdo podmiotów pośredniczących. Wymaga również dużych zasobów, ponieważ programiści muszą zbudować nowy smart kontrakt na każdym nowym łańcuchu docelowym, który analizuje dowody stanu z łańcucha źródłowego. Sama walidacja jest wysoce „gazożerna”.

Sieci płynnościowe (liquidity networks)

Jest to rozwiązanie podobne do sieci peer-to-peer, w której każdy węzeł działa jako „router”, przechowujący „spis zasobów” zarówno łańcucha źródłowego, jak i docelowego. Sieci te wykorzystują zwykle bezpieczeństwo bazowego łańcucha bloków; dzięki zastosowaniu mechanizmów blokowania i rozstrzygania sporów użytkownicy mają gwarancję, że routery nie będą mogły uciec z pieniędzmi użytkowników. Z tego powodu sieci płynnościowe, takie jak Connext, są prawdopodobnie bezpieczniejszą opcją dla użytkowników, którzy przekazują między sobą duże kwoty. Co więcej, ten typ mostu najlepiej nadaje się do przenoszenia zasobów między łańcuchami, ponieważ zasoby dostarczane przez routery są natywne dla łańcucha docelowego, a nie pochodzą z zasobów pochodnych, które nie są w pełni wymienialne między sobą.

Obecny krajobraz mostów przedstawia się z tej perspektywy następująco:

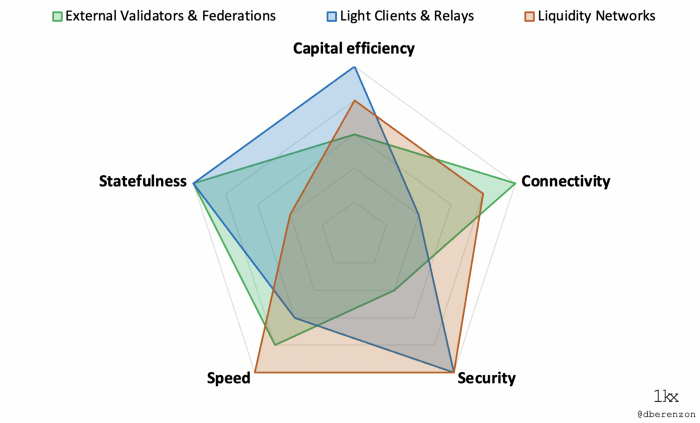

Projekt mostu można ocenić na podstawie następujących kryteriów:

- Bezpieczeństwo (security): założenia dotyczące zaufania i żywotności, tolerancja względem złośliwych podmiotów, bezpieczeństwo funduszy użytkowników i refleksyjność.

- Szybkość (speed): Opóźnienie do zakończenia transakcji, a także gwarancje ostateczności. Między szybkością a bezpieczeństwem często występuje kompromis.

- Łączność (connectivity): wybór łańcuchów docelowych zarówno dla użytkowników, jak i programistów, a także różne poziomy trudności integracji dodatkowego łańcucha docelowego.

- Efektywność (capital efficiency): Ekonomia wokół kapitału wymaganego do zabezpieczenia systemu i kosztów transakcyjnych koniecznych do poniesienia w celu przeniesienia aktywów.

- Statefulness: Możliwość przenoszenia określonych zasobów, bardziej złożonego stanu i / lub wykonywania wywołań kontraktów między łańcuchami.

Podsumowując, na kompromisy tych trzech projektów można spojrzeć z następującej perspektywy:

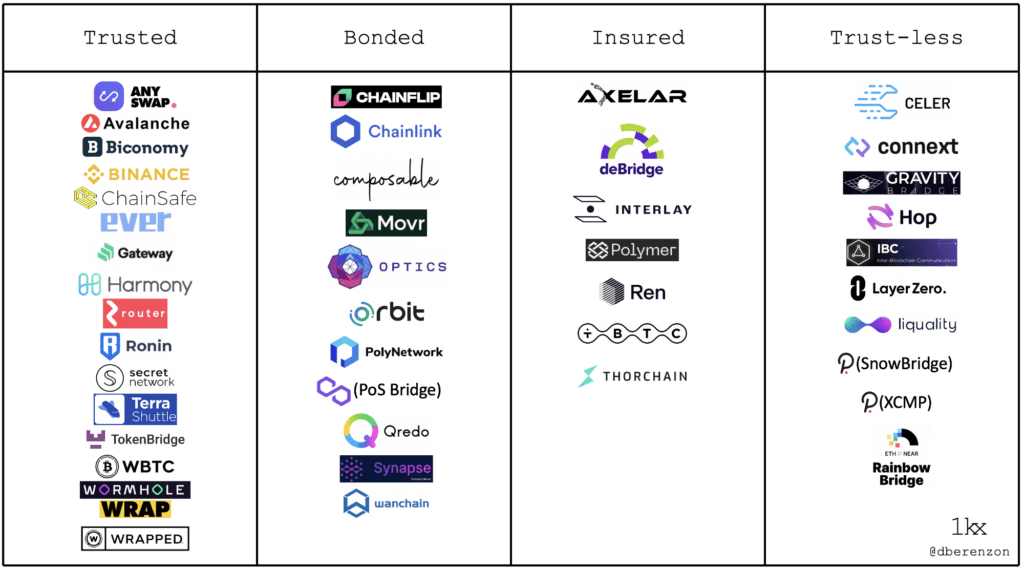

Co więcej, względem kwestii bezpieczeństwa, mosty można skategoryzować jako:

- Nie wymagające zaufania (trust-less): bezpieczeństwo mostu jest równe bezpieczeństwu bazowego łańcucha bloków. Poza atakami na poziomie konsensusu na bazowy łańcuch bloków, środki użytkownika nie mogą zostać zgubione ani skradzione. To powiedziawszy, nic nie jest tak naprawdę pozbawione zaufania, ponieważ wszystkie te systemy zawierają założenia dotyczące zaufania w swoich komponentach ekonomicznych, inżynieryjnych i kryptograficznych (np. brak błędów w kodzie).

- Ubezpieczone (insured): Złośliwi aktorzy mogą kraść fundusze użytkowników, ale jest to prawdopodobnie dla nich nieopłacalne, ponieważ są zobowiązani do umieszczania zabezpieczenia i w przypadku błędu lub niewłaściwego zachowania podlegają slashingowi. Jeśli środki użytkownika zostaną utracone, będą zwrócone.

- Bonded: Podobny do modelu insured, z wyjątkiem tego, że użytkownicy nie odzyskują środków w przypadku błędu lub niewłaściwego zachowania, ponieważ zabezpieczenie zostaje spalone. Rodzaj zabezpieczenia ma znaczenie zarówno w przypadku modeli bonded jak i insured; zabezpieczenie endogeniczne (tj. zabezpieczeniem jest sam token protokołu) jest bardziej ryzykowne, ponieważ jeśli most ulegnie awarii, wartość tokena prawdopodobnie spadnie, co dodatkowo zmniejsza gwarancje bezpieczeństwa mostu.

- Zaufane (trusted): aktorzy nie zamieszczają zabezpieczeń, a użytkownicy nie odzyskują środków w przypadku awarii systemu lub złośliwej aktywności. W tym modelu użytkownicy polegają głównie na reputacji operatora mostu.

Podsumowanie kompromisów projektowych

Zewnętrzne walidatory i federacje wyróżniają się stanem i łącznością, ponieważ mogą wyzwalać transakcje, przechowywać dane i umożliwiać interakcje z tymi danymi w dowolnej liczbie łańcuchów docelowych. Odbywa się to jednak kosztem bezpieczeństwa, ponieważ użytkownicy z definicji polegają na bezpieczeństwie mostu, a nie na łańcuchach źródłowych lub docelowych.

Podczas gdy większość zewnętrznych walidatorów jest obecnie modelami zaufanymi, niektóre z nich są zabezpieczone. Niestety, mechanizmy tych zabezpieczeń są często odruchowe; jeśli token protokołu jest używany jako zabezpieczenie, zakłada się, że wartość tego tokena w dolarach będzie wystarczająco wysoka, aby całkowicie zabezpieczyć użytkowników.

Lekkie klienty i przekaźniki są również silne dzięki swojemu stanowi, ponieważ systemy przekaźników mogą przekazywać w nagłówkach dowolne dane. Są również silne pod względem bezpieczeństwa, ponieważ nie wymagają dodatkowych założeń dotyczących zaufania, chociaż istnieje założenie żywotności, ponieważ nadal wymagany jest przekaźnik transmitujący informacje. Są to również mosty najbardziej efektywne kapitałowo, ponieważ nie wymagają w ogóle blokady żadnych środków.

Co ważne, dla każdej pary łańcuchów programiści muszą wdrożyć nowy smart kontrakt lekkiego klienta zarówno w łańcuchu źródłowym, jak i docelowym.

Sieci płynnościowe szczycą się szybkością i bezpieczeństwem, ponieważ są lokalnie zweryfikowanymi systemami (tj. nie wymagają globalnego konsensusu). Są również bardziej wydajne kapitałowo niż zewnętrzne walidatory bonded/ insured, ponieważ efektywność kapitałowa jest powiązana raczej z przepływem/wolumenem transakcji niż z bezpieczeństwem.

Na przykład, biorąc pod uwagę równe przepływy między dwoma łańcuchami i wbudowany mechanizm rebalancingu, sieci płynnościowe mogą dostarczyć dowolnie dużą przepustowość ekonomiczną. Kompromis polega na utrzymaniu odpowiedniego stanu, ponieważ chociaż mogą przekazywać dane połączeń, mają ograniczoną funkcjonalność. Mogą wchodzić w interakcję z danymi w łańcuchach, w których odbiorca ma pozwolenie na wykonanie interakcji na podstawie dostarczonych danych (np. wywołanie kontraktu z podpisaną wiadomością od nadawcy), ale nie pomaga to w przekazywaniu danych, które nie mają „właściciela” lub są częścią stanu uogólnionego.

Przyszłość mostów blockchain

Chociaż mosty odblokowują innowacje w ekosystemie blockchain, stwarzają również poważne ryzyko, jeśli zespoły deweloperskie decydują się iść na skróty. Potencjalną, ekonomiczną skalę luk w zabezpieczeniach i ataków wykazał hack Poly Network i spodziewam się, że sytuacja się pogorszy, zanim zdąży się poprawić. Chociaż krajobraz deweloperów mostów jest to bardzo rozdrobniony i konkurencyjny, zespoły powinny zachować dyscyplinę w ustalaniu priorytetów bezpieczeństwa w stosunku do timingu wprowadzenia produktu na rynek.

Prawdopodobnie nie istnieje jeden, „najlepszy” model mostu; różne typy mostów będą najlepiej pasować do określonych zastosowań.

Co więcej, najlepsze mosty będą najbezpieczniejsze, połączone między sobą, szybkie, efektywne kapitałowo, opłacalne i odporne na cenzurę. Jeśli chcemy zrealizować wizję „internetu blockchainów”, są to właściwości, których występowanie należy maksymalizować.

To dopiero początek, a optymalne projekty prawdopodobnie nie ujrzały jeszcze światła dziennego.

***

Powyższy artykuł stanowi tłumaczenie fragmentów opracowania autorstwa Dmitry Berenzona zat. Blockchain Bridges: Building Networks of Cryptonetworks; źródło: link