Portfel kryptowalutowy MyEtherWallet został zhakowany

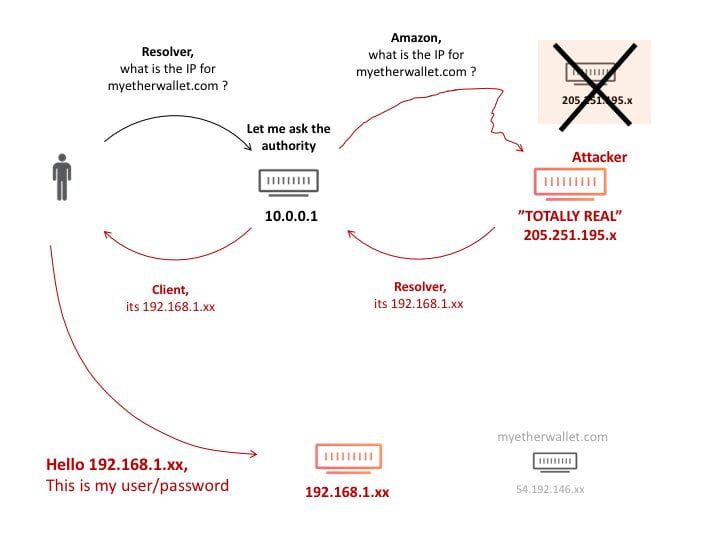

Najbardziej popularny portfel kryptowalutowy MyEtherWallet został wczoraj zaatakowany przez grupę hakerską, która odsyłała użytkowników na rosyjską, fałszywą stronę MyEtherWallet. Hakerzy mieli dostęp do oficjalnej witryny MyEtherWallet przez około dwie godziny, a użytkownicy portfela podczas próby wejścia na stronę byli przekierowywani do witryny phishingowej. Tego typu ataki, oparte o przekierowanie serwerów DNS to stara, ale dalej skuteczna technika hakerska. Wciąż nie jest wiadomo, ile środków zostało skradzionych.

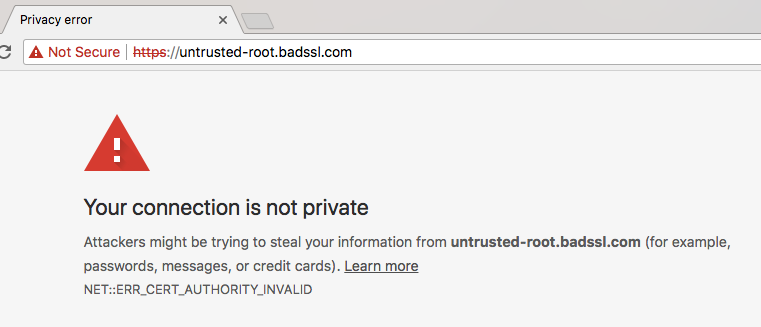

Cały atak polegał na przekierowywaniu użytkowników do fałszywej witryny MyEtherWallet, na której (po logowaniu) użytkownicy tracili dane do swoich kont MEW. Strona w pewien sposób się broniła, ukazując znany komunikat, iż „witryna jest prawdopodobnie zagrożona”. Część użytkowników zignorowała ten komunikat, a po logowaniu do konta (na witrynie phishingowej) wszystkie ich środki znikały. Większość osób dotkniętych problemem używało serwerów DNS Google. Część użytkowników, nie zważając na konsekwencję przycisnęli „Ignoruj” na ostrzeżeniu SSL, które pojawia się podczas odwiedzania złośliwej witryny naśladującej każdą chronioną stronę, taką jak MyEtherWallet.com.

Gdy atakujący uzyskał dane logowania przez fałszywą stronę, wykorzystał je na legalnej witrynie MEW do przeniesienia i kradzieży Ethereum i innych kryptowalut związanych ze standardem ERC20.

Couple of DNS servers were hijacked to resolve https://t.co/xwxRJ4H4i8 users to be redirected to a phishing site. This is not on @myetherwallet side, we are in the process of verifying which servers to get it resolved asap.

— MyEtherWallet | MEW (@myetherwallet) April 24, 2018

„Może się to zdarzyć w przypadku każdej witryny i nie wynika z braku bezpieczeństwa na platformie MEW, ale z powodu hakerów znajdujących luki w publicznych serwerach DNS. Twoje bezpieczeństwo i prywatność są ZAWSZE priorytetem. Nie przechowujemy żadnych danych osobowych, w tym kluczy” – oświadczył zespół MEW

W przypadku utraty certyfikatu SSL danego serwera, wyskakuje poniższy komunikat:

Zawsze należy się upewnić, że witryna posiada zielony certyfikat SSL. W tym przypadku z napisem „MyEtherWallet Inc”.

Jak to się dokładnie stało?

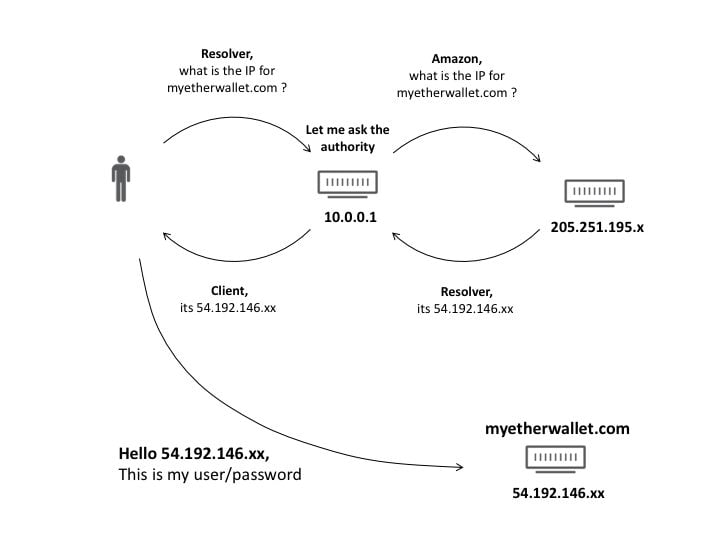

Działania hakerów i proces ataku opisało cloudflare na swoim blogu. Cała sieć Internet składa się z tras (routes). Wchodząc na witrynę, poprzez DNS resolver 1.1.1.1 (rozwiązuje nazwę indywidualnego hosta), pokazujemy światu, że wszystkie IP w zakresie od 1.1.1.0 do 1.1.1.255 mogą być dostępne na dowolnym PoP Cloudflare. Dla osób, które nie mają bezpośredniego połączenia z routerami Cloudflare, otrzymują trasę za pośrednictwem dostawców usług tranzytowych, którzy będą dostarczać pakiety na te adresy, ponieważ są one połączone z Cloudflare i resztą Internetu. To jest normalny sposób działania Internetu. Istnieją organy (regionalne rejestry internetowe) odpowiedzialne za dystrybucję adresów IP, aby uniknąć osób korzystających z tej samej przestrzeni adresowej. Są to IANA, RIPE, ARIN, LACNIC, APNIC i AFRINIC. Cały przebieg ataku opisała strona cloudfare na swoim blogu.

Wczoraj między około 11:05:00 UTC, a 12:55:00 UTC zespół Cloudflare zauważył następujące komunikaty:

BGP4MP|04/24/18 11:05:42|A|205.251.199.0/24|10297

BGP4MP|04/24/18 11:05:42|A|205.251.197.0/24|10297

BGP4MP|04/24/18 11:05:42|A|205.251.195.0/24|10297

BGP4MP|04/24/18 11:05:42|A|205.251.193.0/24|10297

BGP4MP|04/24/18 11:05:42|A|205.251.192.0/24|10297

...

BGP4MP|04/24/18 11:05:54|A|205.251.197.0/24|4826,6939,10297Są to bardziej szczegółowe ogłoszenia zakresów:

205.251.192.0/23

205.251.194.0/23

205.251.196.0/23

205.251.198.0/23

Powyżej opisana przestrzeń/adresy IP to strefa należąca do Amazon (AS16509). Te adresy IP są przeznaczone dla serwerów DNS Amazon Route53. Gdy podczas wyszukiwania witryn ze swoich stref klientów, te serwery muszą odpowiedzieć na zapytanie użytkownika „Jaki jest adres IP myetherwallet.com?”. Podczas przecieku (który trwał do dwóch godzin), serwery w zakresie adresów IP odpowiadały tylko na zapytania dotyczące myetherwallet.com. Każdy program rozpoznawania nazw DNS, który był proszony o nazwy obsługiwane przez Route53, zapyta autorytatywne serwery, które zostały przejęte przez wyciek BGP. To zainfekowane i błędnie rozpoznane nazwy DNS, których routery zaakceptowały tę trasę. Obejmuje to Cloudflare DNS resolver 1.1.1.1.

Cloudflare opisuje, iż serwery były dotknięte w Chicago, Sydney, Melbourne, Perth, Brisbane, Cebu, Bangkoku, Auckland, Muskacie, Dżibuti i Manilli. W pozostałych częściach świata DNS resolver 1.1.1.1 działał normalnie.

Poniżej widnieje prawidłowy schemat funkcjonowania całego procesu.

Poniższy schemat przedstawia przeciek trasy i „sukces” hakerów.

Korzystacie z portfela MEW? Doświadczyliście tego ataku na własnej skórze? Zapraszamy do dyskusji!