Co to jest „sandwich attack” w kryptowalutach?

Świat kryptowalut przyciąga nie tylko inwestorów, ale także osoby o nieuczciwych zamiarach. Jednym z coraz bardziej popularnych zagrożeń jest tzw. sandwich attack. To zaawansowana metoda oszustwa, która może prowadzić do utraty posiadanych środków. Hakerzy wykorzystują słabości systemów wymiany kryptowalut, aby manipulować cenami i wyciągać zyski kosztem innych użytkowników. W tym artykule wyjaśnimy, czym jest sandwich attack, jak działa oraz jak się przed nim chronić!

Co to jest sandwich attack w kryptowalutach?

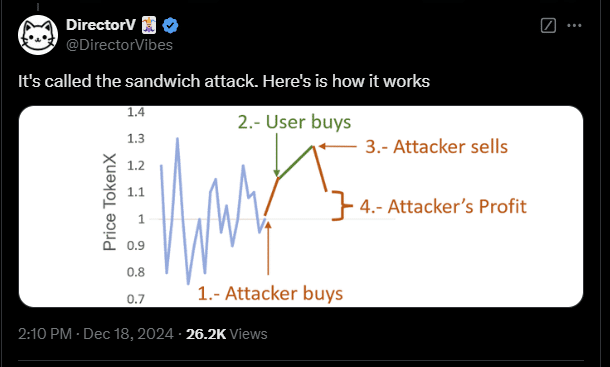

Sandwich attack to technika wykorzystywana na rynkach kryptowalut, szczególnie w ramach zdecentralizowanych giełd (DEX). Atak ten polega na manipulacji transakcjami użytkowników w taki sposób, aby haker mógł osiągnąć korzyści finansowe. W praktyce wygląda to jak „kanapka” – transakcja ofiary jest umieszczana między dwiema transakcjami hakera.

Mechanizm ten jest możliwy dzięki otwartości zdecentralizowanych systemów. Na giełdach takich jak Uniswap czy SushiSwap wszystkie transakcje są publiczne przed ich realizacją. To oznacza, że atakujący mogą „podglądać” ruchy innych użytkowników i reagować na nie w czasie rzeczywistym.

Dlaczego nazywa się to „kanapką”? Wyobraź sobie, że kupujesz chleb, a ktoś inny podnosi jego cenę tuż przed Tobą i obniża ją tuż po Twoim zakupie. W ten sposób płacisz więcej, a ta osoba zarabia na różnicy. W kryptowalutach mechanizm ten działa podobnie – polega na wstrzyknięciu dwóch transakcji: jednej przed transakcją ofiary, a drugiej po niej.

Hakerzy wykorzystują przede wszystkim poślizg cenowy (slippage), który jest naturalnym zjawiskiem na rynkach. Gdy składasz zlecenie na giełdzie, cena realizacji może nieznacznie różnić się od oczekiwanej, szczególnie przy dużych wolumenach. Hakerzy manipulują tym zjawiskiem, zwiększając koszty dla ofiary.

Przykładowo, jeśli chcesz kupić kryptowalutę X za określoną kwotę, haker umieszcza swoje zlecenie kupna przed Twoim, aby podnieść cenę. Następnie realizujesz swoją transakcję po wyższej stawce, a na końcu haker sprzedaje swoje aktywa, zgarniając zysk.

Jak hakerzy przeprowadzają sandwich attack?

Aby przeprowadzać sandwich attack, hakerzy wykorzystują zdecentralizowane giełdy (DEX). Atak ten opiera się na trzech kluczowych elementach: automatycznych animatorach rynku (AMM), mechanizmie poślizgu cenowego (slippage) oraz manipulacji cenami. Przyjrzyjmy się, jak to działa krok po kroku.

1. Automatyczny Animator Rynku (AMM)

AMM to algorytm, który zarządza wymianą kryptowalut na zdecentralizowanych giełdach. Umożliwia on handel bez pośredników, opierając się na puli płynności. Cena aktywów zmienia się w zależności od podaży i popytu w tej puli. Hakerzy monitorują aktywność AMM, aby znaleźć korzystne okazje do przeprowadzenia ataku.

2. Wykorzystanie poślizgu cenowego

Poślizg cenowy (slippage) to różnica między oczekiwaną ceną transakcji a faktyczną ceną jej realizacji. Przy dużych zleceniach różnice te mogą być znaczące. Hakerzy celowo manipulują poślizgiem, aby zmaksymalizować swoje zyski. W jaki sposób? Wstrzykują swoje transakcje tuż przed i po zleceniu ofiary, co pozwala im zmieniać cenę w puli płynności.

3. Kroki przeprowadzenia ataku

- Monitorowanie transakcji: Hakerzy wykorzystują boty do analizy mempoolu, czyli miejsca, gdzie czekają wszystkie niepotwierdzone transakcje. Dzięki temu widzą, jakie zlecenia zamierzają zrealizować inni użytkownicy.

- Wstrzyknięcie transakcji: Gdy bot znajdzie odpowiednie zlecenie, haker składa swoją transakcję kupna przed zleceniem ofiary. To podnosi cenę danego aktywa.

- Realizacja zlecenia ofiary: Ofiara kupuje aktywa po wyższej cenie, co zwiększa wartość puli.

- Sprzedaż aktywów: Na koniec haker sprzedaje swoje kryptowaluty, czerpiąc zysk z różnicy cen.

Podczas ataku cena aktywów w puli gwałtownie rośnie, a potem spada. To powoduje, że ofiara płaci więcej, a haker zarabia.

Jak wykryć sandwich attack i nie dać się oszukać?

Choć sandwich attack jest trudny do zauważenia w czasie rzeczywistym, istnieją sposoby, aby go zminimalizować lub całkowicie uniknąć.

- Ustaw ograniczenia poślizgu cenowego – Wiele zdecentralizowanych giełd (DEX) umożliwia ustawienie maksymalnego poślizgu cenowego (slippage). Jest to procentowy limit różnicy między ceną, którą zaakceptujesz, a faktyczną ceną realizacji. Domyślna wartość często wynosi 0,5%-1%, co daje hakerom przestrzeń do manipulacji. Ustaw najniższą możliwą wartość, np. 0,1%, aby zminimalizować ryzyko.

- Korzystaj z prywatnych transakcji – Niektóre platformy oferują anonimowość w transakcjach. Prywatne transakcje ukrywają szczegóły zleceń, przez co hakerzy nie mogą ich podejrzeć i wykorzystać w ataku. Alternatywnie, korzystaj z sieci warstw drugich (Layer 2), które czasem umożliwiają szybsze i bezpieczniejsze transakcje.

- Zrozum rynek i mechanizm działania DEX – Edukacja w branży krypto to podstawa. Zrozum, jak działają pule płynności, poślizg cenowy i mechanizm AMM. Świadomość tego, jak Twoje transakcje mogą wpływać na cenę, pozwoli Ci unikać sytuacji sprzyjających atakom.

- Podziel transakcje na mniejsze – Duże transakcje przyciągają uwagę hakerów, ponieważ mają większy wpływ na cenę w puli płynności. Rozbij swoje zakupy na mniejsze części, aby zminimalizować ich wpływ na rynek i zmniejszyć atrakcyjność dla atakujących.

- Monitoruj mempool i analizuj ruchy – Jeśli masz zaawansowaną wiedzę techniczną, możesz samodzielnie monitorować mempool. Dzięki temu zobaczysz, jakie transakcje są w kolejce i czy w Twojej okolicy cenowej pojawiają się podejrzane wzorce.

Pamiętaj, że najlepszą ochroną jest wiedza. Im więcej wiesz o zagrożeniu, tym trudniej będzie Cię oszukać.

Podsumowanie

Sandwich attack to zaawansowana forma manipulacji na zdecentralizowanych giełdach, która wykorzystuje poślizg cenowy i mechanizmy AMM. Atakujący manipulują ceną aktywów, umieszczając transakcje przed i po zleceniu ofiary. To prowadzi do strat finansowych użytkowników i zysków hakerów. Ochrona polega na ustawieniu niskiego poślizgu cenowego, dzieleniu transakcji na mniejsze oraz korzystaniu z narzędzi do monitorowania mempoolu. Świadomość i wiedza to klucz do unikania strat.