MyEtherWallet ofiarą żartu czy celowego działania?

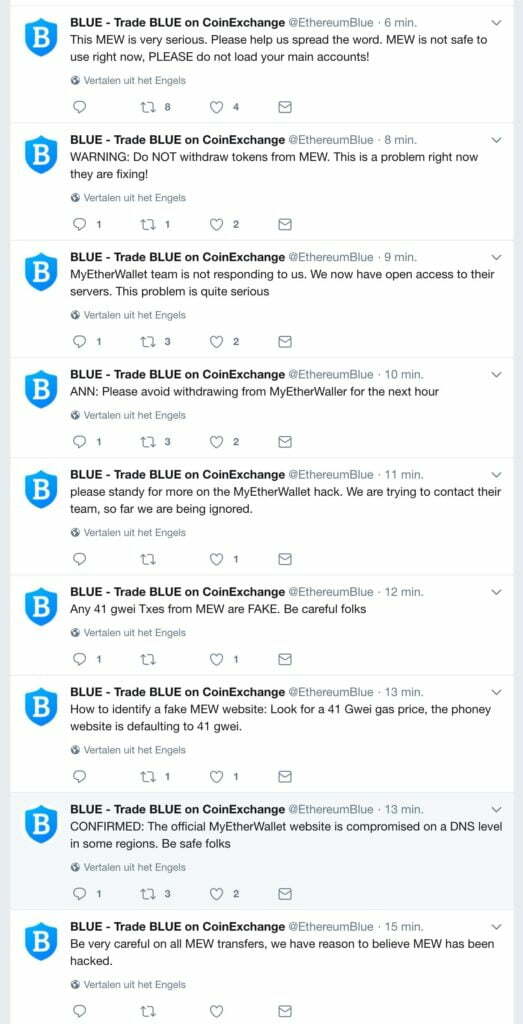

W mediach społecznościowych krążyły pogłoski, o tym, że MyEtherWallet padł ofiarą ataku hakerskiego w skutek którego użytkownicy mieli utracić swoje środki. Dziś dostawca portfela zaprzeczył tym oskarżeniom określając je mianem głupiego żartu. Co ciekawe plotki, że MEW został zhakowany, wydają się pochodzić od twórców altcoin Ethereum Blue (BLUE) na Twitterze, którzy napisali ciąg ostrzeżeń o kompromitacji portfela, wraz z radą, by go nie używać.

Informacja o ataku

O rzekomym ataku na MyEtherWallet świat został poinformowany na Twitterze firmy odpowiedzialnej za altcoin Ethereum Blue. Na swojej tablicy zamieścili oni kilkanaście postów dotyczących informacji o ataku podając te informacje jako oficjalne. W Twittach tych przestrzegali użytkowników o możliwości utraty środków i odradzali użycie tego portfela. Po oficjalnym stanowisku firmy MEW, która zaprzeczyła informacjom na temat ataku Twitty zostały usunięte. Jeden z użytkowników Reedita zdążył jednak zrobić screen ekranu i podzielić się nim w poście.

Nieśmieszny żart

Firma MyEtherWallet po rozejściu się w sieci informacji o ataku phishingu na swój portfel, zdementowała te plotki. Po szybkim zapewnieniu użytkowników o bezpieczeństwie ich środków na portfelach firma skomentowała całe to wydarzenie.

MEW nie jest zagrożony. Oni [BLUE] albo złośliwie rozpowszechniają FUD, by szkodzić innym, złośliwie rozprzestrzeniając FUD aby podnieść cenę własnej monety, albo po prostu są nieudolni i niezorientowani. Bez względu na to, to głupie kłamstwo.

Firma ponadto, przez wiele miesięcy przestrzegała swoich użytkowników jak mogą się chronić przed atakami typu phishing zamieszczając o tym pop-up samouczek. Na długo przed dzisiejszymi wydarzeniami.

Dosłownie miesiąc temu firma MyEtherWallet borykała się również z problemem wiarygodności swojego portfela.

W grudniu 2017 r. fałszywa aplikacja portfelowa MEW pojawiła się w sklepie Apple, App Store. Aplikacja ta do momentu jej usunięcia zdążyła zdobyć trzecie miejsce w Top aplikacjach biznesowych.

Żart czy celowe działanie?

Po całej sytuacji, która została ostatecznie wyjaśniona nasuwa się pytanie co do braku profesjonalizmu firmy odpowiedzialnej za głoszenie plotek. Pytanie tylko czy był to nieśmieszny żart czy może celowe działanie na szkodę firmy MEW?