Ross Ulbricht: Decentralize Social Media | Tłumaczenie, komentarz i teorie spiskowe nt. Silk Road

Twórca Silk Road – Ross Ulbricht opublikował 11 marca w serwisie Medium rozprawę na temat „zdecentralizowanych social mediów”. Wzmiankowała na ten temat zaledwie garstka serwisów branżowych. Czy pomysły, które Ulbricht umieścił w swojej rozprawie rzeczywiście są czymś, obok czego należy przejść obojętnie?

Zapraszam Was do lektury pierwszego w Polsce tłumaczenia artykułu pt. Decentralize Social Media. Oprócz tego, na końcu artykułu znajdziecie komentarz odnośnie tez postawionych w opracowaniu wraz z osadzeniem social mediów w kontekście Web 2.0 . Mam nadzieję, że kontekst mojego komentarza spotka się z Waszym uznaniem i wzbudzi jakże pożądaną dyskusję.

Na koniec zostawiam mały „smaczek” – „Top 8” najbardziej „szalonych” teorii spiskowych na temat Silk Road.

Zarezerwujcie sobie dłuższą chwilę, przygotujcie kubek gorącej herbaty i nakryjcie nóżki kocykiem. Miłej lektury!

„Zanim zaczniemy”, czyli dwa (obiecuję :)) słowa o tym, kim jest Ross Ulbricht

Ross Ulbricht prowadził w latach 2011 – 2013 darknetową witrynę Silk Road pod pseudonimem DPR, czyli Dread Pirate Roberts. Witryna, warta niegdyś miliardy dolarów, służyła (między innymi) jako marketplace do sprzedaży narkotyków i broni.

Federalne Biuro Śledcze zamknęło serwis i aresztowało jego założyciela pod koniec 2013 roku. W 2015 roku Ulbricht został skazany na karę podwójnego dożywocia bez możliwości zwolnienia warunkowego.

Platforma sprzedażowa wykorzystywała płatności bitcoinem, dzięki temu użytkownicy pozostawali anonimowi i potencjalnie nieuchwytni dla organów ścigania. Korzystanie z dzieła Satoshiego Nakamoto, sprawiło, że twórca internetowego „Jedwabnego Szlaku” w znaczący sposób odcisnął swoje piętno na drodze ku adopcji i rozpowszechnieniu bitcoina na świecie.

Udowodnił użyteczność kryptowaluty i przekonał ludzi do jej użycia. Z drugiej strony, przez profil działalności Silk Road, wielu ludzi utożsamiało (i nadal utożsamia) kryptowaluty z działalnością przestępczą.

Ross Ulbricht: Decentralize social media

Centralizacja sieci mediów społecznościowych doprowadziła do wielu problemów zarówno dla platform mediów społecznościowych, jak i ich użytkowników. Dotyczą one naruszeń prywatności i niemożliwego do wykonania zadania w zakresie moderacji treści miliardów użytkowników.

Poniżej opisuję zdecentralizowany protokół społecznościowy (DSP), który może pomóc rozwiązać lub złagodzić te problemy, dając użytkownikom kontrolę nad własnymi treściami i powierzając im odpowiedzialność za tworzenie wartości i transfer w ramach ich sieci. Jest to możliwe dzięki pozostawieniu użytkownikom wyboru spośród wielu dostawców interfejsów, serwerów treści i reklamodawców, zamiast jednej platformy, która monopolizuje te podstawowe role. Opisuję zdecentralizowane rozwiązania do zarządzania profilami, prywatności, hostingu, interfejsów użytkownika, sieci reklamowych, filtrów treści, metadanych i nie tylko. Krótko mówiąc, wszystkie niezbędne elementy mediów społecznościowych.

***

Decentralizacja wszystkiego

Zapewne to oczywiste, ale jedną z głównych zasad projektowania zdecentralizowanego protokołu jest decentralizacja. Tendencja do centralizacji jest jednak potężna. Centra będą się tworzyć, gdy tylko będzie to możliwe, a przewidywanie, gdzie się zakorzenią i rozwiną, wymaga znacznych zdolności przewidywania.

Weźmy szeroko stosowane w Internecie protokoły TCP/IP i HTTP. Kiedy weszły do powszechnego użycia, wydawały się być całkowicie zdecentralizowane. Każdy mógł założyć stronę internetową i każdy mógł uzyskać do niej dostęp. Jedynymi barierami wejścia były: połączenie internetowe i adres IP. Co mogłoby być bardziej egalitarne? We wczesnej fazie rozwoju sieci widzieliśmy, jakiego rodzaju rozkwitu moglibyśmy spodziewać się po takim środowisku. Nikt jednak nie przewidział dominującej roli, jaką odegra efekt sieci.

Dziś nie ma już znaczenia, że każdy może założyć stronę internetową, która będzie konkurować z Facebookiem, YouTube, Redditem czy Twitterem. Nikt nie będzie z niej korzystał. Taki serwis mógłby mieć lepszą ochronę prywatności, lepsze funkcje i brak reklam, ale nie miałby jednej rzeczy, która daje tym gigantom technologicznym przewagę nie do pokonania: innych użytkowników. Nawet gdy Google, ze swoją ogromną, już istniejącą bazą użytkowników, próbował konkurować z Facebookiem tworząc Google+, ostatecznie zamknął projekt 7 latach i wydaniu na niego miliardów dolarów.

W protokołach TCP/IP i HTTP decentralizacja zatrzymała się na adresie URL. Ktokolwiek kontroluje adres URL, kontroluje wszystko, co znajduje się za nim. W rezultacie adresy URL (facebook.com, google.com, amazon.com itp.) stały się jednymi z najpotężniejszych i najbardziej wartościowych korporacji na świecie. W przypadku DSP, musimy sięgnąć nieco dalej.

W kontekście społecznym, najmniejszą, nieredukowalną jednostką jest indywiduum – użytkownik. Kiedy więc mówimy o decentralizacji, mówimy o oddaniu całej władzy decyzyjnej i autorytetu w ręce użytkowników. Danie im możliwości tworzenia witryn internetowych i wybierania, które z nich odwiedzają, już jednak nie wystarcza.

Ponieważ centralizacja będzie się rozwijać wszędzie tam, gdzie będzie to możliwe, projektanci i programiści DSP muszą zrobić wszystko, aby ją zdyskredytować. Wymaga to niestety wyobraźni i wysiłku. O wiele łatwiej jest zatrzymać się przed pełną decentralizacją, pozostawić naprawdę trudne do wykonania części innym lub wypełnić lukę własną, scentralizowaną platformą. Giganci technologiczni są już częściowo zdecentralizowani. Nie generują treści. To pozostawiono użytkownikom. DSP musi przyjąć scentralizowane funkcje i zaprojektować system, który je również zdecentralizuje.

Kto kontroluje kontent?

Informacj zasadniczo różni się od własności fizycznej. Można ą powielić […] bez żadnych kosztów, więc kiedy mówi się o „posiadaniu” danych, może to być mylące. Prawa autorskie istnieją w celu zwalczania […] obfitości nieodłącznie związanej z informacjami, aby zapobiegać kopiowaniu kopii (z korzyścią dla twórcy treści). Podobnie jest z przepisami dotyczącymi klasyfikacji i tajemnicy, które karzą ludzi za udostępnianie informacji, na publikację których nie uzyskali zgody. Jednak prawa te są podważane przez udostępnianie plików peer-to-peer w przypadku praw autorskich oraz przez „sygnalistów” (ang. whistleblowers – przyp. tłum.) w przypadku zachowania tajemnicy. Trudno jest przechowywać i kontrolować informacje.

W systemie zdecentralizowanym nie można polegać na centralnym organie, który egzekwuje takie prawa, więc musimy radzić sobie z informacjami na jego warunkach. Zamiast mówić o tym, kto jest właścicielem treści użytkownika, powinniśmy zapytać, kto ma prawo dostępu do jego treści. Domyślna pozycja nowoczesnych platform mediów społecznościowych jest taka, że platforma jest właścicielem treści i egzekwuje prawa dostępu centralnie. W przypadku DSP, twórca treści (użytkownik) powinien kontrolować dostęp za pomocą schematu szyfrowania obejmującego współdzielenie klucza. Tam, gdzie jest to możliwe (najlepiej z reguły), usługodawcy nie powinni mieć dostępu do niezaszyfrowanych treści użytkownika. Tylko ci, którym twórca przyznał dostęp, powinni go mieć.

Szyfrowanie oddaje kontrolę bezpośrednio w ręce posiadaczy kluczy, więc lokalizacja, w której przechowywane są klucze szyfrujące w DSP, będzie dla nas wskazówką […], gdzie może dojść do centralizacji. O ile to możliwe (najlepiej z reguły), klucze muszą znajdować się u użytkowników. Wszystkie informacje, zarówno te przechowywane, jak i przesyłane, powinny być domyślnie szyfrowane, chyba że zostały utworzone specjalnie dla opinii publicznej.

To radykalne odejście od obecnego paradygmatu. Gdy użytkownicy kontrolują własne dane, efekt sieci traci jedyną nogę, na której musiał utrzymać się do tej pory. Jeśli treści i stowarzyszenia kreujące różne sieci społecznościowe są zarządzane na poziomie protokołu, strony internetowe tracą monopole nad swoimi użytkownikami.

Po raz kolejny (podobnie jak w przypadku wczesnego okresu istnienia sieci), każdy będzie mógł założyć konkurencyjną witrynę lub aplikację. Tylko tym razem, zamiast pozostawać pustą, użytkownicy zobaczą całą swoją zawartość i zawartość innych osób, do której mają dostęp. Koszty zmiany użytkownika będą minimalne, ponieważ nowa witryna będzie po prostu nowym interfejsem do tych samych treści. Takie środowisko doprowadzi do rozkwitu innowacji, poszerzenia możliwości użytkowników i ulepszenia każdego aspektu ich doświadczenia.

Pieniądze mają znaczenie

Platformy mediów społecznościowych przynoszą rocznie dziesiątki miliardów dolarów przychodów. Ten dochód jest generowany prawie wyłącznie przez umieszczanie reklam. Łatwo byłoby zignorować kwestię pieniędzy i pozwolić dostawcom usług DSP opracować własne modele biznesowe i mieć nadzieję, że biorąc pod uwagę niskie koszty zmiany użytkowników, dostawcy będą się zachowywać w oczekiwany sposób i zaspokajać ich potrzeby. Jednak było to założenie wbudowane już w protokoły, które doprowadziły do tego, gdzie się znajdujemy dzisiaj.

Faktem, który powinniśmy wziąć pod uwagę, jest to, że pieniądze są kluczowym elementem centralizacji. Użytkownicy przynoszą reklamodawców, reklamodawcy przynoszą pieniądze, pieniądze opłacają ekspansję i rozwój usługi, a lepsza usługa przyciąga jeszcze więcej użytkowników. Pieniądze są niezbędne dla tej pętli informacji zwrotnej, która przyciąga wszystkich do tego samego usługodawcy, którego prawdziwym celem jest skierowanie gałek ocznych w stronę reklam.

Może to być najtrudniejsza część DSP do zaprojektowania, ale prawdopodobnie jest najważniejsza. W jakiś sposób użytkownicy muszą znajdować się w centrum [tego] procesu tworzenia i transferu wartości. Biorąc pod uwagę, że uwaga użytkownika jest źródłem wartości w systemie, problem nie powinien być nie do przezwyciężenia.

Restrukturyzacja mediów społecznościowych

Mając na uwadze powyższe zasady projektowania, przyjrzyjmy się relacjom między interesariuszami w nowoczesnych platformach mediów społecznościowych i sposobom restrukturyzacji tych relacji w ramach DSP.

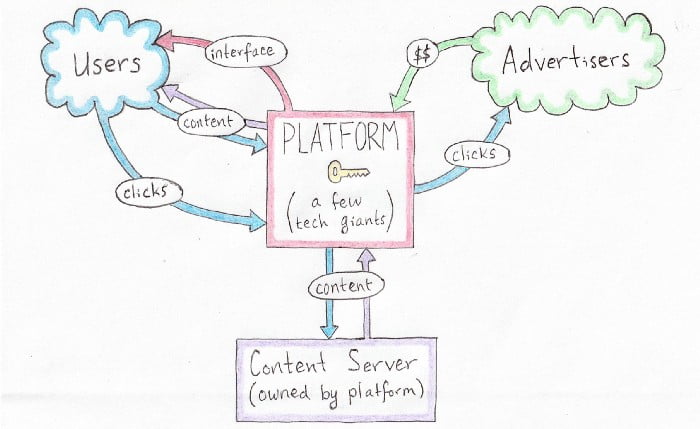

Rysunek 1 przedstawia cztery komponenty, które składają się na obecny paradygmat zorientowany na platformę. Są trzej interesariusze: platforma (czerwony), reklamodawcy (chciwość) i użytkownicy (niebieski). Wszystko przechodzi przez platformę. Platforma posiada i centralnie kontroluje serwer treści. Przechowuje treści generowane przez użytkowników za pośrednictwem swojego interfejsu i pobiera z nich treści w celu ich wyświetlenia. Co najważniejsze, platforma znajduje się między użytkownikami a reklamodawcami. Reklamodawcy płacą platformie za wyświetlanie reklam użytkownikom, co generuje kliknięcia dla reklamodawców. W ramach tej struktury platforma zawiera wszystkie klucze. Kontroluje wszystkie wartości generowane przez system.

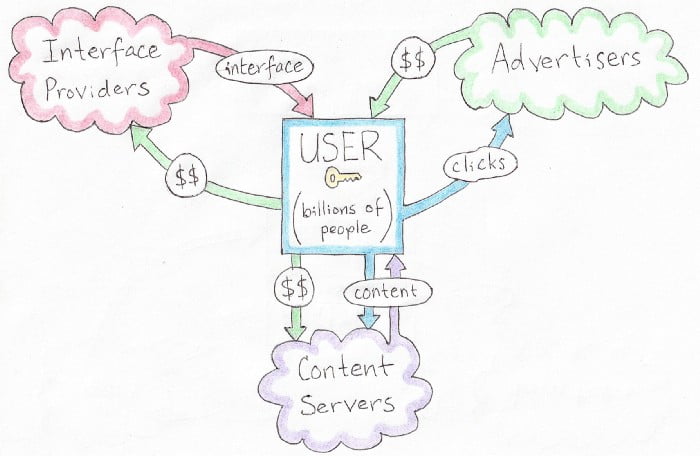

W przypadku DSP, system musi być skoncentrowany na użytkowniku. Jak widać na rysunku 2, użytkownik znajduje się pomiędzy pozostałymi trzema interesariuszami: dostawcami interfejsów, serwerami treści i reklamodawcami. Zamiast platformy wciśniętej między użytkowników i reklamodawców, reklamodawcy płacą użytkownikom bezpośrednio, licytując reklamy w ich interfejsie. Dostawcy interfejsów i serwery treści konkurują następnie o przychody z reklam. Zamiast monolitycznej platformy zapewniającej interfejs, wielu dostawców interfejsów może oferować swoje usługi użytkownikom. Zamiast posiadania i kontrolowania przez platformę wszystkich treści, serwery treści konkurują o udostępnianie zaszyfrowanych treści użytkownika. W DSP użytkownik posiada wszystkie klucze i kontroluje wszystkie wartości generowane przez system.

Ten paradygmat zorientowany na użytkownika wymaga ponownego przemyślenia sposobu projektowania i tworzenia usług online. Obecne platformy można konceptualizować w trzech częściach: zawartość, interfejs użytkownika i to, co czasami nazywa się „logiką biznesową”. Logika biznesowa to wszystkie instrukcje używane przez platformę do gromadzenia odpowiednich treści i wysyłania ich do interfejsu użytkownika w celu ich wyświetlenia. To tutaj działają algorytmy wyszukiwania, sortowania i manipulowania treścią. Silniki rekomendacji, agregatory i różne formy sztucznej inteligencji to logika biznesowa.

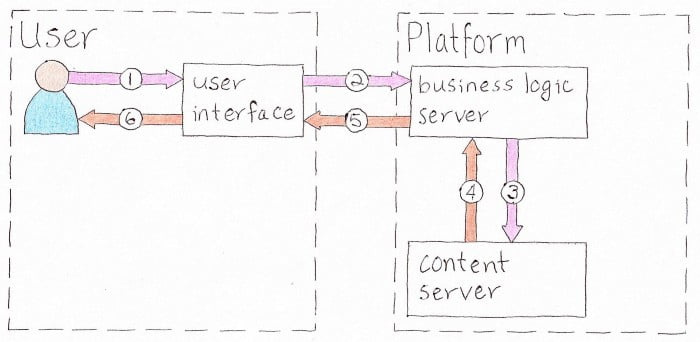

Rysunek 3 przedstawia uproszczoną wersję sposobu dostarczania treści do użytkownika przez obecne, scentralizowane platformy. Użytkownik wysyła żądanie za pośrednictwem interfejsu użytkownika, który przekazuje żądanie do serwera logiki biznesowej (kroki 1 i 2). Ten serwer określa, jaka zawartość jest potrzebna i pobiera ją z serwera treści (kroki 3 i 4). Zawartość jest następnie przygotowywana do wyświetlenia i wysyłana do interfejsu użytkownika, który wyświetla ją użytkownikowi (kroki 5 i 6). Logika biznesowa i serwery treści są kontrolowane przez platformę i działają na komputerach platform, podczas gdy interfejs użytkownika (np. przeglądarka lub aplikacja) jest uruchamiany na komputerze użytkownika.

W przypadku DSP, jako że dostawcy interfejsów nie mają dostępu do treści, nie mogą sami realizować logiki biznesowej. Musi to być zrobione po stronie użytkownika za pomocą tak zwanego „klienta”. Klient użytkownika to po prostu aplikacja lub wtyczka do przeglądarki, która może realizować logikę biznesową oraz zarządzać profilami i portfelem użytkownika. Funkcją dostawcy interfejsu jest wtedy po prostu wysłanie logiki biznesowej do klienta użytkownika, nakazując mu zebranie treści i skompilowanie jej do wyświetlenia w interfejsie użytkownika.

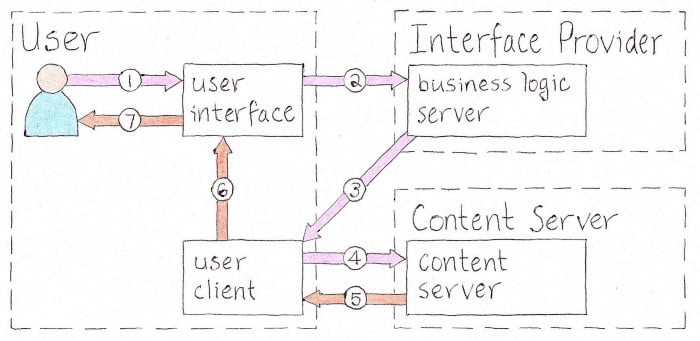

Rysunek 4 pokazuje, jak to się robi. Ponownie, użytkownik wysyła żądanie za pośrednictwem interfejsu, które jest przekazywane do serwera logiki biznesowej dostawcy interfejsu (kroki 1 i 2). Dostawca interfejsu wysyła następnie odpowiednią logikę biznesową do klienta użytkownika z powrotem po stronie użytkownika (krok 3). Klient użytkownika egzekwuje logikę biznesową – zbierając w razie potrzeby zawartość z serwerów treści – i wysyła dane wyjściowe do interfejsu użytkownika w celu wyświetlenia użytkownikowi (kroki od 4 do 7). Krok 6: krok między klientem użytkownika a interfejsem użytkownika odbywa się lokalnie na urządzeniu użytkownika. Pojedyncza aplikacja lub przeglądarka z wtyczką DSP może obsługiwać zarówno klienta użytkownika, jak i interfejs, więc klient użytkownika może znajdować się – patrząc na to z perspektywy użytkownika – niejako „pod maską”.

Dla większego uproszczenia, na rysunkach 3 i 4 nie pokazano reklamodawców. Gdyby zostali pokazani, byliby podłączeni do serwera logiki biznesowej na rysunku 3 i klienta użytkownika na rysunku 4. Możliwe są również bardziej złożone relacje. Na przykład, klient użytkownika może zmodyfikować żądanie początkowe, zanim zostanie wysłane do dostawcy interfejsu, na podstawie ustawień użytkownika, salda portfela lub innych informacji przechowywanych lokalnie. Wszystko to zostało pominięte w liczbach, więc widać zasadniczą restrukturyzację.

Co to jest sieć społecznościowa (Social Network)?

Do tej pory omawialiśmy zasady projektowania na dość wysokim poziomie. Reszta tego artykułu dotyczy pomysłów na to, jak DSP mógłby (być może powinien) działać w praktyce. Potraktuj je jako punkt wyjścia do dyskusji, a nie ostateczne odpowiedzi.

W gruncie rzeczy, czym tak naprawdę jest DSP? Jeśli spojrzymy na główne platformy mediów społecznościowych, zobaczymy Twittera z naciskiem na krótkie oświadczenia publiczne, Facebooka z naciskiem na udostępnianie treści znajomym, Reddit ze swoimi niszowymi społecznościami, Instagram z jego zdjęciami, YouTube z filmami itp. Dla żadnej z tych usług nie jest potrzebny inny protokół, ponieważ w istocie wszystkie one są takie same. Każda z nich to inny sposób komunikowania się i udostępniania treści. To tyle. Podejście do projektu DSP z tego poziomu abstrakcji zarówno go uprości, jak i zmaksymalizuje jego zasięg.

Wszystkie platformy mediów społecznościowych wymienione powyżej i wiele innych – zarówno te istniejące, jak i te, których jeszcze nawet sobie nie wyobrażamy – powinny być w stanie pracować na DSP. Wymiary, w jakich te platformy (i każda platforma komunikacyjna) mogą się od siebie różnić są nastepujące:

- Typ kontentu (treści)

- Dostępność kontentu

- Kontekst

• Typ kontentu

Nie ma zasadniczej różnicy między wideo, obrazami, dźwiękiem, tekstem lub jakimkolwiek innym rodzajem treści. Wszystkie można zredukować do zer i jedynek i będą musiały być obsługiwane w ten sam podstawowy sposób. Przechowywanie, dostęp, kontekst i różne metadane – żeby wymienić tylko kilka – powinny być obsługiwane w ten sam sposób przez DSP, niezależnie od typu zawartości. Instagram, YouTube i SoundCloud to w zasadzie ta sama witryna, różniąca się tylko rodzajem treści, na których się skupia. DSP powinno być tak abstrakcyjne, aby wszystkie treści – w tym nowe typy treści (np. VR, haptic) – mogły być obsługiwane.

• Dostępność kontentu

Publiczne tweety, aktualizacje statusu dla znajomych, czaty grupowe, prywatne wiadomości bezpośrednie; wszystkie różnią się w zależności od tego, kto ma dostęp do treści. Platforma DSP będzie musiała używać szyfrowania, aby zapewnić, że tylko osoby posiadające stosowne uprawnienia mogą przeglądać kontent, ale także być na tyle elastyczna, aby dostawcy interfejsów mogli zaprojektować szeroką gamę schematów udostępniania treści.

Treści publiczne są łatwe w obsłudze, ponieważ każdy może je przeglądać – szyfrowanie nie jest w tym przypadku konieczne. Aby ograniczyć dostęp, potrzebujemy szyfrowania. Jednym ze sposobów byłoby zaszyfrowanie treści za pomocą szyfru symetrycznego, aby tylko osoby posiadające klucz specyficzny dla tej treści mogły ją wyświetlić, a następnie rozesłanie tego klucza do stron, którym jest udostępniana zawartość, za pomocą asymertii.

Nie trzeba dodawać, że taką złożoność należy ukryć przed użytkownikiem. Użytkownik musi tylko wiedzieć, że udostępniono mu nowy kontent.

Dostawcy usług (dostawcy interfejsów i serwery treści) nie powinni (domyślnie) mieć dostępu do niezaszyfrowanego kontentu.

• Kontekst

Jeśli chodzi o komunikację, kontekst jest czynnikiem o wadze krytycznej. W zależności od kontekstu żart może okazać się zagrożeniem, a troll może okazać się filozofem. Cały kontent ma kontekst, więc platforma DSP musi dysponować niezawodnym sposobem przechwytywania kontekstu jako metadanych, aby można go było przedstawić zgodnie z zamierzeniami twórcy.

Dość często kontekstem dla treści są inne treści: komentarz lub polubienie filmu, głos przeciw, retweet itp. Wystarczy prosty wskaźnik do treści, do której się odwołuje. Jednakże, zarówno ta konkretna, jak i cała treść będą wymagały kategoryzacji.

Do DSP będzie musiał zostać włączony system, który może przechwytywać wszystko, od subredditów po kręgi znajomych, od strony internetowej w stylu LinkedIn po blogi. Jednym ze sposobów jest użycie tagów. Proponuję zebrać taksonomię kontekstów z obecnych platform i skompilować listę tagów. Nie powinny być one zakodowane na stałe w DSP, ale raczej powinny być dostępne jako dokumentacja dla usługodawców, z których mogą czerpać i względem których mogą stanowić uzupełnienie.

[…] taką złożoność należy ukryć przed użytkownikiem. Kiedy użytkownik tworzy kontent, zwykle nie myśli świadomie o kontekście, po prostu wie, że tweetuje, publikuje na subreddicie mema lub klika ikonę serca obok filmu, który mu się podoba. Wygenerowana treść powinna być oznaczana automatycznie zgodnie z logiką biznesową używanego dostawcy interfejsu (więcej na ten temat poniżej). W ten sposób, niezależnie od używanego interfejsu, gdy użytkownik generuje treść, inni dostawcy interfejsu będą wiedzieć, jak interpretować i wyświetlać ją swoim użytkownikom.

Na przykład, jeśli ktoś „polubi” Twoje treści na stronie w stylu Twittera, a ktoś inny „polubi” je w witrynie w stylu Facebooka, każdy, kto przegląda Twoje treści, niezależnie od tego, z której strony korzysta, zobaczy dwa polubienia.

Zmieniając te trzy parametry, można odtworzyć wszystkie platformy za pomocą DSP. Co ważniejsze, bez efektu sieci, z którym trzeba by walczyć, inne media społecznościowe i usługi komunikacyjne, które nie były w stanie zdobyć odbiorców, powinny teraz znaleźć możliwość zaspokojenia potrzeb społeczności niszowych.

Można argumentować, że na powyższej liście brakuje „ograniczenia treści”. Czyż Twittera nie wyróżnia fakt, że jego użytkownicy są ograniczeni do treści z limitem 280 znaków? Tak jest w istocie, aczkolwiek ograniczenie treści nie jest czymś, co musi obsługiwać DSP, ponieważ można je osiągnąć za pomocą kontekstu.

Przykładowo, w przypadku usługi w stylu Twittera, treści generowane za pomocą jej interfejsu (tweety) mogą być oznaczone właśnie jako takie. Interfejs nie pozwoli użytkownikowi wygenerować niczego dłuższego niż 280 znaków, więc cała treść oznaczona jako tweet z tego interfejsu będzie miała 280 znaków lub mniej. Gdyby użytkownik niezależnie wygenerował „tweet” dłuższy niż 280 znaków, serwis Twitter po prostu nie wyświetlałby go innym użytkownikom.

Zarządzanie profilem

Użytkownicy są tym, co wnosi życie do protokołu DSP. Głównym wyzwaniem dla zdecentralizowanego protokołu podczas obsługi profili użytkowników jest przestrzeń nazw. Scentralizowane platformy obsługują swoją własną przestrzeń nazw, utrzymując listę wszystkich zarejestrowanych nazw użytkowników w jednym miejscu i sprawdzając, czy nie powielają się, gdy użytkownik próbuje zarejestrować nową nazwę. (Oczywiście użytkownicy muszą ponownie zarejestrować się na każdej używanej platformie i mogą znaleźć zarejestrowaną nazwę użytkownika na jednej platformie, która jest pobierana na inną). W przypadku protokołu o charakterze zdecentralizowanym, sprawy nie mają się już tak prosto. Nie ma centralnej listy, z którą można by się zapoznać, ani organu centralnego, który odrzucałby duplikaty.

Aby znaleźć rozwiązanie powyższego problemu, możemy jednak zwrócić się w stronę kryptografii. Kryptografia klucza publicznego umożliwiłaby każdemu łatwe utworzenie pary kluczy publicznych i prywatnych za pośrednictwem dowolnego dostawcy interfejsu. Klucz publiczny reprezentuje twoją tożsamość w sieci DSP, podczas gdy klucz prywatny byłby przechowywany przez klienta użytkownika i używany do udowodnienia, że za tą tożsamością stoisz właśnie Ty. Klucz publiczny jest generowany pseudolosowo, więc prawdopodobieństwo wygenerowania tego samego klucza przez dwie osoby jest tak małe, że można je bezpiecznie zignorować. Voila! Masz teraz unikalną nazwę i tożsamość w sieci. Któż jednak chciałby być znany jako losowo wyglądający ciąg znaków?

Jednym ze sposobów poradzenia sobie z tym jest ten sam sposób, w jaki jest to obsługiwane w prawdziwym świecie: pozwól ludziom nazywać się, jak chcą, ignorując powielanie. Następnie – jeśli nie masz pewności, z kim masz do czynienia – po prostu sprawdź unikalny identyfikator.

Innym sposobem byłoby ustanowienie schematu serwera nazw podobnego do tego, jak unikalne adresy IP są tłumaczone na unikalne nazwy domen. W tym przypadku, klucze publiczne są analogiczne do adresów IP, a nazwy użytkowników do nazw domen. Aby to zdecentralizować, klienci użytkowników i dostawcy interfejsów mogą przechowywać listę wszystkich napotkanych par klucz/nazwa. Podczas rejestracji nowego klienta użytkownik może „odpytać” sieć, czy nazwisko znajduje się na czyjejś liście. Jeśli nie, ogłaszana jest nowa para klucz/nazwa. Jeśli użytkownik napotka nazwę już używaną, która jest zduplikowana na jego liście, interfejs może rozróżnić ją za pomocą oznaczenia nonce (1, 2, 3 itd.) lub innego rozróżnienia.

Jeszcze innym rozwiązaniem byłoby użycie łańcucha bloków do rejestrowania par klucz/nazwa bez duplikowania. Problem z wymaganiem rejestracji w łańcuchu bloków polega na tym, że narusza prywatność. Blockchainy są z konieczności publiczne, ale nie wszyscy użytkownicy są tak zaniepokojeni powielaniem przestrzeni nazw, że chcą, aby świat wiedział o ich tożsamości DSP. Mogą używać DSP tylko do łączenia się z najbliższymi przyjaciółmi i rodziną, gdzie ujednoznacznienie nie jest dużym problemem.

Rejestracja blockchain wymaga również opłaty denominowanej w rodzimej walucie blockchain. Stanowi to problem, ponieważ nie można oczekiwać, że nowi użytkownicy będą płacić za korzystanie z DSP po tym, jak spędzili (bezpłatnie) dziesięciolecia na nowoczesnych platformach (więcej na ten temat poniżej).

Wybór powinien należeć do użytkowników – nie jako coś, o czym muszą myśleć i z czym muszą sobie poradzić, ale jako coś, co zrobi ich klient użytkownika lub dostawca interfejsu. Niezależnie od tego, czy jest to łańcuch bloków, serwer nazw, czy po prostu odpytywanie osób, z którymi jesteś połączony w sieci, istnieją kompromisy między kosztami, prywatnością i centralizacją. Na poziomie podstawowym problem może zostać rozwiązany z wykorzystaniem mechanizmu klucza publicznego, aczkolwiek dostawcy interfejsów będą musieli wymyślić sposoby obsługi dopasowywania nazw użytkowników do kluczy publicznych.

Zarządzanie reputacją

Teraz, gdy kwestię profili mamy już omówioną, zajmiemy się tym, jak te profile są ze sobą powiązane. W idealnym świecie sieci społecznościowe byłyby miejscem cywilizowanych, świadomych dyskusji, rządzących się wzajemnym szacunkiem i przyzwoitością. Oczywiście nie żyjemy w idealnym świecie. Użytkownicy mediów społecznościowych są bardziej jak niesforny tłum, a platformy wywierają coraz większą presję na moderowanie treści. Znajdują się w niemożliwym położeniu decydowania o tym, jakie treści są, a jakie nie są dozwolone dla miliardów użytkowników. Bez względu na to, co zrobią, niektórzy użytkownicy będą niezadowoleni.

DSP omija ten problem, decentralizując odpowiedzialność za ocenę reputacji użytkowników. Zamiast platformy ogłaszającej status reputacji dla całej bazy użytkowników, każdy użytkownik prowadzi listę ocen na korzyść lub przeciwko innym użytkownikom i udostępnia tę listę osobom w swojej sieci. Pomysł ten nazywa się Web of Trust (WoT) i jest zaiste pięknie prostym sposobem na zminimalizowanie wpływu „złych aktorów” na zdecentralizowany system. To internetowa wersja tego, co wszyscy robimy w prawdziwym świecie.

Powiedzmy, że zostałeś zaproszony na kawę przez kogoś z peryferii Twojego kręgu znajomych. Skąd wiesz, czy powinieneś zgodzić się, czy też nie? Pytasz ludzi w swoim kręgu, którzy Twoim zdaniem znają się na ludziach. Jeśli wszyscy mówią, że jest agresywny lub nudny, prawdopodobnie nie zaakceptujesz zaproszenia i vice versa, jeśli ich recenzje będą pozytywne. WoT działa w ten sam sposób. Zamiast pokładać całe swoje zaufanie w jednej platformie, otrzymujesz wiele informacji od osób w Twojej sieci, którym już ufasz, a one otrzymują je od Ciebie. Oczywiście WoT jest obsługiwane na poziomie protokołu, więc użytkownicy nie muszą o tym myśleć.

Podczas projektowania implementacji WoT używanej w DSP należy jednak zachować ostrożność. Powinien on być maksymalnie abstrakcyjny, aby uwzględnić nieprzewidziane zastosowania i pozostawić uprawnienia decyzyjne po stronie użytkownika. Oto, jak to może działać: wyobraź sobie użytkownika o imieniu spambot2020, który publikuje linki do planu szybkiego wzbogacenia się w starannie spreparowanych, genialnych wiadomościach publicznych. Powinieneś móc oznaczyć obraźliwą treść jako „spam”. Treści z tego konta nie będą już wyświetlane. Co ważniejsze, przestałby też pojawiać się u osób, które Ci ufają. Flaga byłaby po prostu kolejnym elementem treści do oznaczenia i udostępnienia zgodnie z systemem dostępu do treści i kontekstem DSP.

Nie wszystkie decyzje są tak łatwe do podjęcia, jak to, czy konto spamuje, czy nie, a natychmiastowe blokowanie wszystkich postów z określonego konta może nie być najlepszym rozwiązaniem. Na szczęście WoT jest bardzo elastyczny, pozwalając każdemu użytkownikowi określić, jak interpretować i obsługiwać flagi w swojej sieci. Flagi mogą być różnie oznaczane (np. spam, hate, troll, bot, like, smart, funny) i mogą mieć różną wagę w zależności od preferencji użytkownika. Jeśli ktoś, komu ufasz, mocno ufa komuś, kto lubi daną piosenkę, cóż, może ona spodobać się również tobie. Twoje własne flagi i flagi innych osób sumują się automatycznie, aby pomóc dostawcom interfejsów określić, co jest wyświetlane i w jakim wymiarze widoczne.

Platformy już to robią, każda jednak z własnymi, zastrzeżonymi algorytmami. W przypadku DSP, podstawowa struktura i zawartość warstwy WoT jest kontrolowana przez użytkowników, dzięki czemu mogą oni wybrać dowolny interfejs, co prowadzi do znacznie większej różnorodności i opcji od dostawców interfejsów.

Właśnie to ujawnia prawdziwe piękno WoT: nie ma scentralizowanego punktu widzenia. Jeśli oflaguję kogoś jako trolla, jest on trollem tylko dla mnie. To nie jest „Prawda”. Niektórzy użytkownicy mogą wziąć pod uwagę mój osąd i zrewidować go na oskarżonym trollu, inni mogą go zignorować, a jeszcze inni mogą uznać go za pozytywny […].

Chodzi o to, że każdy dostawca interfejsu sam wybierze sposób filtrowania i wyświetlania treści. Z kolei użytkownicy będą mogli wybierać spośród szerokiej gamy opcji, a nawet zmieniać filtry i interfejsy z dnia na dzień lub z chwili na chwilę w zależności od nastroju. Nikt nie będzie ponownie narzekał, że został zbanowany lub niesłusznie ocenzurowany, ponieważ każdy użytkownik ma prawo mówić, a każdy inny ma prawo przestać słuchać.

WoT nie służy jednak tylko do odfiltrowywania złych treści. Jest to również zdecentralizowany system, który pomaga użytkownikom wybrać, komu mogą zaufać, jeśli chodzi o prowadzenie interesów. Jak zobaczymy poniżej, WoT będzie nieocenione, gdy będziemy się zmagać z tworzeniem wartości i transferem między użytkownikami, reklamodawcami i dostawcami usług.

Tworzenie i przekazywanie wartości

Platformy mediów społecznościowych zarabiają na sprzedaży przestrzeni reklamowej. Ich platforma jest bezpłatna i ogólnodostępna, ale obok treści, do których użytkownik się logował, są też reklamy. Co kontrowersyjne, platformy wykorzystują dane osobowe i treści użytkowników do ich kategoryzowania, aby pomóc reklamodawcom lepiej docierać do potencjalnych klientów. W ramach DSP, dostawcy usług nie mają dostępu do treści użytkownika, ale użytkownicy już tak. W związku z tym, jeśli mamy całkowicie zdecentralizować media społecznościowe, konieczne będzie przeformułowanie tego udanego modelu biznesowego opartego na reklamach.

Platformy działają obecnie jako zaufany pośrednik między reklamodawcami a użytkownikami. Reklamodawcy płacą platformie, ufając, że ich reklamy będą wyświetlane typom użytkowników, na które wyrazili zgodę, tak często, jak ci się na to zgodzili. Reklamodawcy doceniają platformy, które generują największy ruch w ich linkach, ale tak naprawdę cenią sobie użytkowników. To użytkownik generuje wartość, patrząc na reklamy marki, klikając w nie i ostatecznie dokonując zakupów lub robiąc to, na co liczyli reklamodawcy. Użytkownicy tworzą wartość, więc to użytkownicy powinni być opłacani.

Platformy zapewniają jednak tę cenną usługę reklamodawcom, musimy zatem upewnić się, że DSP może zrobić to samo. DSP musi na przykład zapewnić, że reklamy nie są wyświetlane na kilku fałszywych kontach utworzonych tylko po to, by zbierać przychody z reklam, oraz że właściwe reklamy są wyświetlane właściwym użytkownikom. W tym miejscu do gry wraca WoT z eleganckim rozwiązaniem.

Oto, jak to może działać: reklamodawcy licytują przestrzeń reklamową dla każdego użytkownika, do którego chcą kierować reklamy, a użytkownik zbiera przychody z każdej reklamy wyświetlanej na ekranie. Klient użytkownika podpisuje kryptograficznie reklamę i wysyła ją do reklamodawcy, aby wiedział, że jego reklama została obejrzana. Reklamodawca wie również, kiedy użytkownik kliknie reklamę, ponieważ trafia na jego witrynę. Jeśli użytkownik zrobi to, czego oczekuje reklamodawca (np. dokona zakupu lub kliknie w link), wysyła mu podpisane potwierdzenie zawierające wartość działania użytkownika, czas jego wystąpienia i inne metadane.

Oznacza to, że na każdym kroku użytkownik ma dowód wartości, którą stworzył, którą może udostępnić publicznie, aby przyciągnąć więcej reklamodawców do składania ofert na przestrzeń reklamową. Podpisane transakcje stanowią dowód zaufania do WoT. Jeśli użytkownik spróbuje oszukać system i sprzedać sobie reklamy z fikcyjnego konta, nie będzie to miało znaczenia, ponieważ te fikcyjne konta nie będą miały żadnego zaufania zbudowanego z prawdziwymi reklamodawcami. Po prostu zostaną zignorowane. Tak więc, im więcej użytkownik klika w reklamy i realizuje to, czego chcą reklamodawcy, tym więcej będzie miał dowodu na to, że jest dobrą inwestycją dla innych reklamodawców i tym więcej pieniędzy może zarobić. Ten rodzaj reklamy jest w pewnym sensie nawet bardziej ukierunkowany niż reklamy oferowane przez obecne platformy i w żadnym momencie treści użytkowników nie są udostępniane ani ich prywatność nie zostaje naruszona.

Jest jeden problem z tym sformułowaniem, aczkolwiek w tym względzie rozwiązania może ponownie dostarczyć kryptografia. Użytkownik może chcieć, aby reklamodawcy wiedzieli, że reklama została kliknięta i wydali 300 USD na witrynę, na którą trafił, lub też nie, jeśli ta witryna sprzedawała określone leki lub przyjmowała darowizny na rzecz określonej partii politycznej. Z technicznego punktu widzenia użytkownicy mogliby zdecydować, aby nie upubliczniać tokenów z takich witryn, ale i tak cała ta złożoność powinna być ukryta przed użytkownikiem. Nie chcemy, aby za każdym razem, gdy link zostałby kliknięty, trzeba było podejmować tak trudną decyzję.

Zamiast tego profil, który nie jest publicznie powiązany z głównym profilem użytkownika, powinien zostać utworzony specjalnie na potrzeby interakcji użytkownika z reklamodawcami. Reputacja użytkownika i wartość dla reklamodawców będą zatem powiązane z losowo generowanym kluczem publicznym. Reklamodawcy będą znali zwyczaje użytkowników dotyczące zakupów i klikania – bardzo cenne informacje do kierowania reklam – ale nie będą mieli pojęcia, kim są ani co robią i udostępniają na platformie DSP.

Jest prawdopodobne, że reklamodawcy nie będą analizować i licytować użytkowników indywidualnie. Z pewnością specjaliści, którzy mogą łączyć użytkowników na różne sposoby (na podstawie ich anonimowych profili publicznych), zajmą się reklamodawcami. Nie powinno to jednak stanowić problemu z centralizacją. Dla takich specjalistów będzie kilka barier wejścia, ponieważ bazowe dane WoT są zdecentralizowane i publiczne.

Otwartym pytaniem pozostaje, jakiego systemu płatności użyć do tego wszystkiego. Nie sądzę, aby DSP dawało na to odpowiedź, aczkolwiek powinno pozwolić deweloperom na tworzenie zewnętrznych wtyczek. Początkową wtyczkę do popularnego systemu płatności obsługującego mikropłatności można by opracować równolegle z DSP, aby rozpocząć pracę. Co więcej, można by wdrożyć zdecentralizowany protokół płatności (DPP).

Usługi

Teraz, gdy użytkownicy mają pieniądze, możemy porozmawiać o tym, jak można je wykorzystać do płacenia za niezbędne usługi DSP w sposób zdecentralizowany.

• Przechowywanie i dostęp do kontentu

Jedną z usług świadczonych przez scentralizowane platformy jest przechowywanie i dostarczanie treści na żądanie. Temu zadaniu służą centra danych rozproszone po całym świecie. Aby platforma DSP była prawdziwie zdecentralizowana, ta usługa również musi być zdecentralizowana. Nie może istnieć w tym zakresie ani jeden podmiot odpowiedzialny. Każdy musi być w stanie zaoferować tę usługę przy bardzo niskich barierach dostępu, a użytkownicy muszą być odpowiedzialni za sposób przetwarzania ich danych. Gdy użytkownicy kontrolują przychody z reklam, można ustanowić wąską konkurencję, w ramach której serwery treści starają się dostarczać treści tak tanio i szybko, jak to tylko możliwe.

Oto jak to może działać w praktyce: użytkownik wyszukuje jakąś treść, na przykład film „Charlie bit my finger”. Serwery treści odpowiadają cenami. Klient użytkownika waży następnie szybkość odpowiedzi i ceny i wysyła płatność do najlepszego serwera, na którym treść jest dostarczana. Wszystko to byłoby obsługiwane przez algorytmy w ułamku sekundy, oczywiście bez udziału człowieka.

Skonfigurowanie serwera treści powinno wymagać niewielkich umiejętności technicznych. Osoby korzystające już z usług internetowych mogą instalować oprogramowanie, które wykorzystuje nadmiar pamięci i przepustowości tylko w tym celu. Taką funkcję mogą pełnić nawet domowe komputery i urządzenia.

Aby pomóc temu systemowi działać jeszcze płynniej, można użyć WoT. Serwery treści i użytkownicy, którzy ufają sobie nawzajem, mogą luźniej wymieniać kontent i płatności, zamiast licytować i ustalać transakcję dla każdej treści. Zasadniczo serwery treści mogą rozszerzyć linię kredytową na użytkowników, których reputacja jest zgodna z protokołem, lub na nowych użytkowników, z którymi chcą nawiązać połączenie WoT.

Po obu stronach można eksperymentować z różnymi algorytmami. Algorytm eksploracji / wykorzystania mógłby zostać wdrożony dla użytkowników poszukujących najtańszych, najszybszych i najbardziej niezawodnych serwerów w sieci. Po stronie serwera będą oni chcieli przechowywać najbardziej wartościową zawartość, jaką tylko mogą: najczęściej odwiedzaną.

Sposób, w jaki to zadziała w praktyce, jest złożony, ponieważ dostęp (popyt) jest równoważony dostępnością (podażą). Lepiej jest być jedynym serwerem udostępniającym kontent, do którego uzyskuje się dostęp 1000 razy dziennie, niż jednym z miliona serwerów udostępniających zawartość milion razy dziennie. Serwery będą eksperymentować z różnymi algorytmami, gdy będą konkurować o biznes.

Może się jednak zdarzyć, że dostęp do niektórych treści jest tak rzadki, że żaden serwer nie będzie chciał ich udostępniać. Może to być prywatna wiadomość między dwojgiem ludzi, która jest bardzo rzadko czytana. Za przechowywanie tych treści trzeba będzie zapłacić. Ponownie serwery mogą konkurować o przywilej przechowywania zarchiwizowanych treści. Użytkownicy będą chcieli tutaj trochę redundancji na wypadek, gdyby jedyny serwer hostujący ich zawartość przeszedł w tryb offline.

W ramach tego układu możemy oczekiwać, że koszt przechowywania danych i dostępu do nich będzie niezwykle niski, „po kosztach” lub w takiej okolicy. Biorąc pod uwagę, że nadmiar mocy serwera można wykorzystać przy zerowych kosztach krańcowych, a pewną wartość można przypisać pozyskiwaniu klientów i ocenom WoT, w niektórych przypadkach usługi danych mogą być nawet świadczone bezpłatnie.

• Interfejs użytkownika

Kolejnym kluczowym elementem układanki DSP jest oczywiście to, czego doświadczają użytkownicy podczas interakcji z siecią. Właśnie o tym myśli większość z nas, gdy myślimy o mediach społecznościowych: źródła treści, listy znajomych, skrzynki odbiorcze, strony główne, loga, fora, okna czatu itp. Jak się spodziewaliśmy, platformy zmonopolizowały doświadczenie użytkownika w zakresie zestawów danych, które kontrolują. Przykładowo – jest tylko jedno miejsce, w którym można zobaczyć swój profil na Facebooku – facebook.com.

Aby każda witryna lub aplikacja mogła wyświetlać Twoje treści, ale bez dostępu do nich, musiałoby to być zdecentralizowane w ramach DSP. Jako, że użytkownicy kontrolują swoje treści, wszystko, czego potrzebują od dostawców interfejsów, to intuicyjne i przyjemne sposoby interakcji z tymi treściami. Zamiast jednego układu dla Twittera dostępnego tylko na twitter.com, każdy powinien mieć możliwość skonfigurowania usługi i eksperymentowania z różnymi sposobami generowania treści i interakcji z nimi.

Wyobraź sobie stronę główną w stylu Facebooka. Po lewej stronie znajduje się lista twoich znajomych, pośrodku kanał z aktualnościami o twoich znajomych, a po prawej kilka reklam. Powiedzmy, że oglądasz to w aplikacji na tablecie. Po otwarciu aplikacji logika biznesowa jest pobierana od dostawcy interfejsu, który informuje aplikację, jak wygenerować stronę. Niezbędne informacje – takie jak profile, klucze i portfel – są przechowywane lokalnie w kliencie użytkownika jako część aplikacji. Jeśli jest to nowa instalacja i masz już istniejące profile, aplikacja pobierze zaszyfrowany plik użytkownika z serwera treści i będziesz musiał wprowadzić hasło.

Aplikacja zaakceptuje kilka najwyższych ofert od reklamodawców, zasili Twój portfel i wyświetli reklamy po prawej stronie. Spowoduje to pobranie listy znajomych z serwera zawartości wraz z powiązanymi treściami, takimi jak zdjęcia i posty, do których udzielono Ci dostępu. Aplikacja będzie używać algorytmów z logiki biznesowej, którą otrzymała od dostawcy interfejsu, aby posortować i wyświetlić wszystko.

Dostawca interfejsu może w tym celu pobrać opłatę, która może pochodzić z przychodów wygenerowanych z reklam. Podobnie jak w przypadku serwerów treści, można spodziewać się ostrej konkurencji między dostawcami interfejsów, biorąc pod uwagę bardzo niskie koszty zmiany użytkowników. Tak więc zamiast użytkowników i reklamodawców udających się na platformę, która kontroluje zawartość i interfejs; reklamodawcy, serwery treści i dostawcy interfejsów wszyscy zwracają się do użytkownika i konkurują o jego uwagę i wartość.

Problem wynikający z tego projektu polega na tym, że usługi polegające na dostępie do treści użytkownika nie są możliwe. Na przykład, w jaki sposób użytkownik może przeszukiwać swoje prywatne wiadomości według słów kluczowych, jeśli te wiadomości są zaszyfrowane i rozłożone na kilku serwerach zawartości? Idealnie byłoby, gdybyśmy nie musieli otwierać „puszki Pandory” i umożliwiać dostawcom usług dostępu do treści, nawet pod pozorem obsługi użytkowników. W ten sposób doprowadziliśmy do bałaganu, w którym znajdujemy się obecnie. Na szczęście, często istnieje kreatywne rozwiązanie zapewniające użytkownikom zarówno prywatność, jak i funkcjonalność.

W powyższym przykładzie wyszukiwania, dostawca interfejsu może wysłać klientowi użytkownika algorytm, który indeksuje zawartość użytkownika za pomocą słów kluczowych i przechowuje ten indeks w oddzielnym pliku dostępnym tylko dla użytkownika. Gdy użytkownik chce przeprowadzić wyszukiwanie, jego klient użytkownika pobiera znacznie lżejszy plik indeksu do wyszukiwania, a następnie pobiera tylko zawartość pasującą do słów kluczowych w indeksie.

Jest to paradygmat inżynierii skoncentrowany na użytkowniku, a nie na usługach. Zapewnia prywatność, a dzięki stale rosnącej mocy obliczeniowej dostępnej po stronie użytkownika, umieszczenie użytkownika w centrum uwagi nie powinno stanowić problemu dla większości aplikacji.

Jednak główną różnicą dla użytkownika jest obowiązek zapamiętania i zabezpieczenia hasła do swojego klucza szyfrowania. Jeśli zapomnisz hasła, nie ma platformy, na której mógłbyś dokonać resetu. Każde inne rozwiązanie tego problemu zapewni osobie trzeciej dostęp do twoich treści.

Być może można by wdrożyć schemat szyfrowania z wieloma podpisami, w którym hasło mogłoby zostać odzyskane przez kilka współpracujących zaufanych stron. W ten sposób nikt nie może uzyskać dostępu do Twoich treści samodzielnie lub bez Twojej wiedzy.

Ostatecznie jednak system zorientowany na użytkownika daje mu większe możliwości, a wraz z władzą idzie odpowiedzialność. Biorąc pod uwagę włamania i naruszenia bezpieczeństwa danych na głównych platformach w ostatnich latach jest to odpowiedzialność, której użytkownicy powinni oczekiwać. Nikt nie zadba o twoją prywatność i bezpieczeństwo bardziej niż ty.

• Skrajne przypadki

Wiemy, że platformy mediów społecznościowych są dochodowe, przychody z reklam rekompensują zatem sumarycznie więcej niż wszystkie oferowane usługi. Dlatego też powinniśmy oczekiwać, że przychody z reklam dla zdecydowanej większości indywidualnych użytkowników DSP pokryją koszty ich serwerów treści i dostawców interfejsów. Pouczające jest jednak przyjrzenie się trzem skrajnym przypadkom.

Z jednej strony mogą istnieć użytkownicy, którzy nie mogą wygenerować wystarczających przychodów z reklam, aby pokryć swoje koszty. Może się zdarzyć, że jeśli użytkownik nigdy nie kliknie reklam, reklamodawcy w końcu przestaną płacić za ich wyświetlanie. Reklamodawcy promujący markę mogą jednak nadal być skłonni zapłacić bardzo niewielką kwotę, umożliwiając dostarczanie niektórych treści. W najgorszym przypadku, taki użytkownik mógłby po prostu udostępniać własne treści, unikając wygody dostawcy usług. Albo jeszcze lepiej, mógłby sam zostać dostawcą usług i zarabiać wystarczająco dużo, aby pokryć własne potrzeby DSP.

Z drugiej strony mogą istnieć użytkownicy, którzy są tak cenni dla reklamodawców, że przynoszą większe dochody z reklam, niż jest to konieczne do pokrycia kosztów różnych usług DSP, z których korzystają. Biorąc pod uwagę miliardy dolarów zysku generowanego przez platformy mediów społecznościowych korzystających z efektu sieci, rozsądne jest oczekiwanie, że wielu użytkowników odniesie korzyści z korzystania z DSP i interakcji z reklamodawcami.

Ostatnim skrajnym przypadkiem, który rozważymy, są użytkownicy, którzy woleliby nie oglądać reklam i sami płacić za usługi DSP. Tacy użytkownicy będą musieli sami finansować swój portfel DSP, który będzie powoli opróżniany.

Problem treści

Każde rozwiązanie problemu zasiewa ziarno dla nowego zestawu problemów. Weźmy na przykład silnik spalinowy. Była to radykalna poprawa w porównaniu z energią konną. Wyeliminowała z ulic miast końskie odchody, uwolniła kapitał i znacznie rozszerzyła nasze możliwości. Nikt nie chciałby cofnąć się do czasów zaprzęgów konnych i pługów, ale teraz mamy do czynienia z zanieczyszczeniem powietrza, kolizjami samochodów i innymi problemami. Jeśli elektryczne, autonomiczne samochody są rozwiązaniem tych problemów, to możemy być pewni, że ostatecznie staną się źródłem nowych problemów, które będzie musiało rozwiązać nasze potomstwo

DSP pomaga rozwiązywać problemy stworzone przez efekt sieci i centralizację platform mediów społecznościowych. Po przyjęciu tych rozwiązań, nikt nie będzie chciał wracać do czasów, kiedy nie miał prywatności i miał tylko jedną opcję interfejsu. Z pewnością jednak będziemy mieli nowy zestaw problemów do rozwiązania. Oczywistym – z którym w końcu będziemy musieli się uporać – jest to, co nazywam „problemem treści”.

Jak sformułowano powyżej, możemy oczekiwać, że DSP zapoczątkuje domenę wolności od cenzury. Jeśli jeden interfejs cenzuruje zawartość użytkownika, może po prostu przejść do innego, który tego nie robi. To świetnie, jeśli użytkownik zwraca uwagę na naruszenia praw człowieka lub po prostu korzysta z wolności słowa. Jednak nie wszystkie treści to mowa. Niektóre treści są szkodliwe, ponieważ przyczyniają się do krzywdy niewinnych ludzi lub bezpośrednio do nich prowadzą. Oczywistym przykładem jest pedofilia.

Jeśli DSP stanie się znane jako narzędzie do rozpowszechniania tego rodzaju treści, nikt nie będzie chciał mieć z tym nic wspólnego. Dostawcy interfejsów, serwery treści, reklamodawcy i programiści zajmujący się DSP nie będą wnosić w to swojego talentu i zasobów. Przeciętny użytkownik nie odniesie wszystkich korzyści z decentralizacji opisanych powyżej. DSP zawiedzie.

Można powiedzieć, że problem z treścią jest spowodowany kryptografią w sercu DSP. Jeśli DSP nie szyfruje treści użytkownika, serwery treści mogą skanować je pod kątem szkodliwej zawartości i odrzucić. Ale to zniszczyłoby prywatność każdego użytkownika DSP, z którego zdecydowaną większość to zwykli, przestrzegający prawa ludzie. Aby rozwiązać problem z treścią, potrzebujemy sposobu na identyfikację szkodliwych treści w morzu normalnych treści bez uzyskiwania do nich dostępu. Z pozoru wydaje się to niemożliwe.

Jednak zaproponowałem tutaj rozwiązanie o nazwie sztuczne sieci neuronowe o zerowej wiedzy (ZKANN), które wykorzystują do tego celu kryptografię i sieciowe uczenie maszynowe. Coś takiego będzie musiało zostać ostatecznie opracowane, aby rozwiązać problem z treścią.

Podsumowanie

Dzisiejsze platformy mają ogromny wpływ na uwagę użytkowników i wartość, którą tworzą. Gdy ludzie są zablokowani przez efekt sieci, platformy mogą obsługiwać reklamodawców, nawet kosztem użytkowników. Wyrafinowane algorytmy zostały opracowane w celu wykorzystania typowych słabości ludzkiej psychiki. Próżność, podglądanie i oburzenie sprawiają, że użytkownicy są przyklejeni do ekranu, klikają, przewijają i przesuwają palcem po więcej, dzięki czemu można wyświetlić więcej reklam.

W ramach DSP, zachęty są dostosowane do tego, aby służyć użytkownikowi, który będzie korzystał z interfejsów, które ceni najbardziej. Osobiście chciałbym używać interfejsów, które pomogą mi poczuć się spokojnym, szczęśliwym i połączonym z ludźmi i treściami, na których mi zależy.

Aby platforma DSP odniosła sukces, musi oferować bezproblemową obsługę, jaką zapewniają platformy, ale z dodatkowymi korzyściami wynikającymi z decentralizacji. Złożoność szyfrowania, serwerów treści, mikropłatności, ZKANN i sieci reklamowych muszą być ukryte przed przeciętnym użytkownikiem. Muszą tylko wiedzieć, że system działa, a czasami mają nawet dodatkowe pieniądze w portfelu.

Pod wieloma względami DSP będzie spełnieniem wizji wczesnego Internetu, ale zamiast decentralizować się na poziomie domeny, zdecentralizujemy całą drogę do użytkowników, oddając kontrolę i prywatność tam, gdzie należy – w ich ręce.

***

Uwaga końcowa

Powstrzymałem się od przeglądu najnowocześniejszych i najnowszych osiągnięć technologii decentralizacji. Jest to trudne do wykonania w części i niemożliwe do wykonania w całości z wnętrza celi więziennej. Jestem pewien, że wiele z powyższych pomysłów nie jest nowych, ale mam nadzieję, że moje przemyślenia na ten temat będą w jakiś sposób wartościowe dla tych, którzy budują i używają „procesorów jutra” DSP.

Od tłumacza. O networkingu, social networkingu i social media słów kilka

Nie. Tekst autorstwa twórcy Silk Road nie jest bynajmniej tym, obok którego można przejść obojętnie. Wyczuwam swoistą ironię w odniesieniu do tego, że został on opublikowany właśnie na Medium – było nie było platformie o proweniencji stricte scentralizowanej.

Zdecentralizowane social media? Ross Ulbricht podał w tym zakresie gotowe rozwiązania niejako „na tacy”. Nie jest bynajmniej tak, że Ameryka została odkryta dopiero tydzień temu. Przedstawione przez autora idee, w tym Web of Trust, mają się dobrze i są żywo dyskutowane już od dłuższego czasu.

W toku lektury tekstu Ulbrichta zdajemy sobie sprawę, jak wiele mechanizmów stosowanych w zakresie chociażby technologii blockchain czy kryptowalut w ogóle, można by zastosować w kontekście DSP. Podoba mi się wizja zagregowanych treści z różnych platform, dostępnych w ramach jednego, uszytego na miarę interfejsu, w którego ramach mógłbym zminimalizować efekt atakowania mnie treściami i reklamami, którymi nie jestem zainteresowany.

Co więcej – propozycje Ulbrichta – będące (jak już zostało powiedziane) swoistą syntezą wielu powszechnie dostępnych idei, stanowią o gotowości branży do wprowadzenia takich rozwiązań w życie (konkretnie to świadomość ich istnienia i możliwość połączenia w całość tak, jak zrobił to autor).

Jednym z bardziej żywiołowo dyskutowanych problemów ostatnich lat jest problem prywatności w ramach sieci społecznościowych i powiązanych z nimi komunikatorów, takich jak chociażby Messenger i WhatsApp Facebooka. Propozycje Ulbrichta dają konkretne sposoby na rozwiązanie również tych problemów. Jeżeli chcielibyście poczytać na ten temat więcej, zajrzyjcie tutaj:

Problemy, które należy rozwiązać

Tekst Ulbrichta unaocznił jeszcze jeden, arcyważny „problem”. Nie wszystkie strony, które angażują się w organizowania sieci społecznościowych online są zainteresowane decentralizacją.

Ulbricht argumentuje, że samo przyznanie indywidualnym użytkownikom uprawnień do tworzenia stron internetowych i wybierania, które z nich odwiedzają, nie wystarcza już w świecie online kontrolowanym przez gigantów technologicznych: „Kiedy mówimy o decentralizacji, mówimy o oddaniu całej władzy decyzyjnej i autorytetu w ręce użytkowników” .

Jak wspomniałem wyżej, właściciele dużych korporacji – właściciele portali społecznościowej, a także zatrudniane przez nich osoby mogą nie chcieć oddać takiej władzy.

Jednym z ważniejszych wniosków, które pojawiły się w mojej głowie po lekturze artykułu, dotyczył jednak kwestii kontroli.

Ta nowa koncepcja wymagałaby innego podejścia do projektowania usług online – oprócz użytkownika Ulbricht widzi trzech innych interesariuszy: dostawców interfejsów, serwery treści i reklamodawców.

Zamiast scentralizowanych platform odgrywających rolę pośredników między użytkownikami a reklamodawcami, system oparty na platformie DSP oznaczałby zatem, że reklamodawcy płaciliby użytkownikom bezpośrednio, składając oferty za umieszczanie reklam w swoim interfejsie, a dostawcy interfejsów i serwery treści konkurowaliby o te przychody.

Uwagę Czytelnika przykuł też z pewnością fakt, że Ross Ulbricht skreślił te słowa zza więziennej kraty. Zadeklarował, że w przypadku uzyskania amnestii, z ochotą zabrałby się do pracy, aby zrealizować swój plan. Warto zwrócić uwagę na to, w jaki sposób autor snuje swą narrację pod koniec artykułu. Nie wiem jak Wam, ale mi osobiście przemknęło przez myśl, że tekst o zdecentralizowanych social mediach może stanowić dla niego swoiste studium oczyszczenia i zebrania sił po Silk Road a zdrugiej strony kontynuacji tworzenia rozwiązań nakierowanych na prywatność. Ten tandem wydaje mi się tutaj nad wyraz istotny.

Mam na myśli następujący fragment:

„Jak sformułowano powyżej, możemy oczekiwać, że DSP zapoczątkuje domenę wolności od cenzury. Jeśli jeden interfejs cenzuruje zawartość użytkownika, może po prostu przejść do innego, który tego nie robi. To świetnie, jeśli użytkownik zwraca uwagę na naruszenia praw człowieka lub po prostu korzysta z wolności słowa. Jednak nie wszystkie treści to mowa. Niektóre treści są szkodliwe, ponieważ przyczyniają się do krzywdy niewinnych ludzi lub bezpośrednio do nich prowadzą. Oczywistym przykładem jest pedofilia”.

Koniec końców – udzielać na coś zezwolenia w kontekście potencjalnej krzywdy względem innych osób to jedno, a ponosić za to odpowiedzialność to drugie. Nie. Te słowa nie są próbą rehabilitacji Rossa Ulbrichta. Zachęcam w tym względzie do dyskusji.

Social media, social network, networking…

Jeżeli w trakcie lektury artykułu skonsternowało Cię zestawienie względem siebie pojęć takich, jak Social Network i Social Media – warto dać w tej kwestii kilka słów wyjaśnienia.

Obydwa terminy bywają niekiedy stosowane zamiennie. Nie zawsze jest to jednak właściwie. Wyjaśnijmy kilka podstawowych różnic w tym zakresie. Pozwoli to niewątpliwie postawić rozprawę Rossa Ulbrichta w jeszcze jaśniejszym świetle.

Co to jest networking?

Ulbricht wspomina w artykule o protokołach networkingowych opartych chociażby o TCP/ IP, w ramach których odbywa się komunikacja również w kontekście sieci LAN.

Networkingiem nazywamy proces lub procesy wymiany informacji lub usług między grupami, osobami fizycznymi lub instytucjami. Przykładem networkingu online jest Internet – publiczna globalna sieć składająca się z innych sieci, które są ze sobą połączone.

Wśród zasobów, które są ze sobą połączone w sieci, znajdują się między innymi pliki, aplikacje, drukarki czy ogólnie rzecz biorąc – wszelkiej maści oprogramowanie. Każdą z sieci wyróżniają odrębne, niekiedy wspólne cechy, takie jak poziom bezpieczeństwa, łatwość zarządzania czy nawet opłacalność, jeżeli weźmiemy pod uwagę szerszy zasięg integracji pomiędzy poszczególnymi użytkownikami (do social media przejdziemy za chwilę).

Generalnie rzecz biorąc, sieć składa się z elementów sprzętowych, takich jak komputery, koncentratory, przełączniki, routery i inne urządzenia tworzące jej infrastrukturę. Są to urządzenia, które odgrywają ważną rolę w transferze danych z jednego węzła sieci do drugiego przy użyciu różnych technologii takie jak fale radiowe czy przewody.

W branżach sieciowych dostępnych jest wiele typów sieci o różnorodnym wymiarze popularności. Przykładami reprezentatywnymi są w tym zakresie: sieć lokalna (LAN) i sieć rozległa (WAN). Sieć LAN tworzą dwa lub więcej komputerów połączonych ze sobą w niewielkiej odległości, zwykle w domu, budynku. Z kolei WAN to sieć, która obejmuje większy obszar niż LAN i buduje zwykle zasięgi w skali całych miast, państw a nawet i całego świata.

Social Network (sieci społecznościowe)

Social network to sieć osobistych korelacji lub interakcji opartych na społeczności. Tak rozumiana sieć społecznościowa może istnieć zarówno w przestrzeni online jak i offline.

Można tą definicję ująć jeszcze inaczej. Przyjmijmy sieć społecznościową jako dedykowaną aplikację internetową lub witrynę, która weryfikuje użytkowników końcowych w zakresie wymiany pomysłów i informacji między sobą w Internecie poprzez udostępnianie różnych typów informacji i danych. Dane obejmują obrazy, filmy, blogi, pliki, komentarze itp. Udział w sieciach społecznościowych online i dostęp do nich możliwy jest za pomocą komputerów lub technologii mobilnych, takich jak telefony czy tablety. Z toku rozprawy Rossa Ulbrichta można wywnioskować, że w modelu DSP użytkownik, który uzyskuje poprzez te urządenia do treści byłby jednym z węzłów zdecentralizowanej sieci.

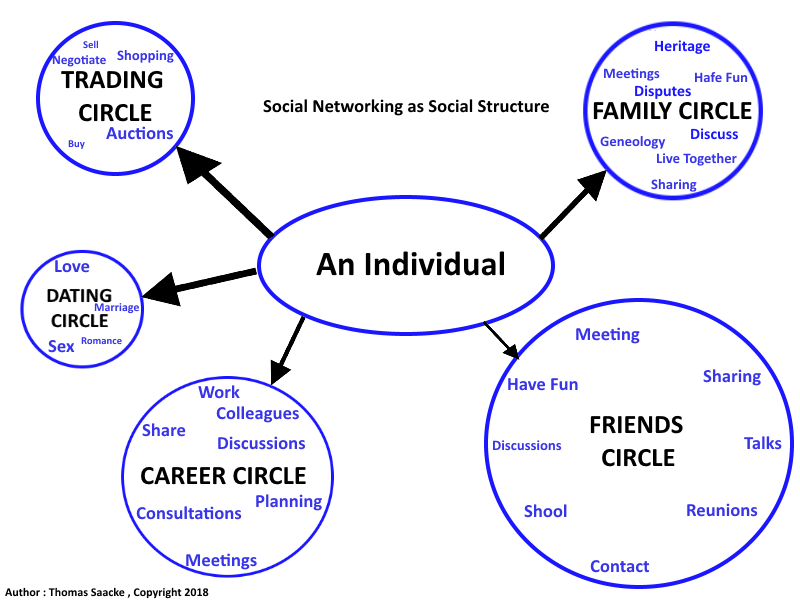

Zgodnie z tymi definicjami, termin „Sieć społecznościowa” może być używany do opisania dwóch, do pewnego stopnia różnych obszarów: sieć społecznościowa jako struktura społeczna (relacje społeczne) lub sieć społecznościowa online jako witryna internetowa lub aplikacja internetowa (aplikacja internetowa).

Oto przykład sieci społecznościowej rozumianej jako zespół relacji o charakterze społecznym:

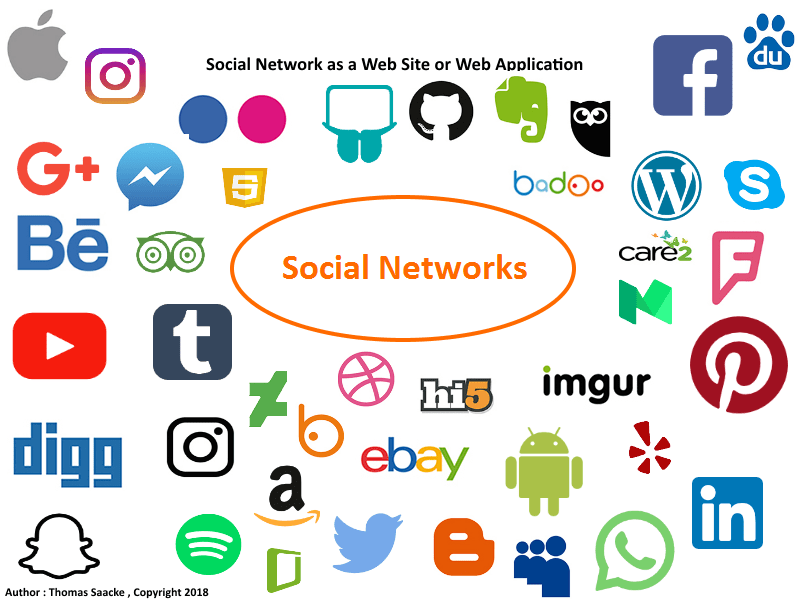

Sieć społecznościowa jako środowisko networkingowe lub aplikacja sieciowa:

Rzutem oka na powyższy zestaw logotypów możemy stwierdzić, że ograniczenie rozważań Ulbrichta do social media (jeszcze chwila…:)) może okazać się w kontekście decentralizacji sporym uproszczeniem. Wydaje mi się, że prób implementacji nakierowanych na poprawę stopnia prywatności, bezpieczeństwa i ochrony danych, można podejmować się organizując sieci społecznościowe w szersze, zdecentralizowane konsorcjum. Podstawowa przeszkodą na drodze do realizacji do tak sformułowanej idei jest, idąc tokiem myślenia Ulbrichta – „zabranie” pieniędzy scentralizowanym władzom tych sieci na rzecz ich użytkowników a na to – póki co – nawet twórca Silk Road nie dał jednoznacznej recepty. Czy „My” albo „Oni” to jedyne rozwiązanie?

W końcu… social media!

Media społecznościowe to połączenie stron internetowych i oprogramowania internetowego lub komputerowego, które umożliwia użytkownikom wymianę pomysłów i informacji, nie ograniczając się do opinii i obserwacji: notatek, wiadomości, filmów, zdjęć i wielu innych typów kontentu.

Użytkownicy końcowi mogą uczestniczyć w tej współpracy i korzystać z usług mediów społecznościowych, jeśli używają urządzenia mobilnego, takiego jak telefon, tablet lub komputer. Media społecznościowe umożliwiają ludziom udostępnianie informacji w Internecie za pomocą urządzeń mobilnych lub komputerów, interakcję z innymi osobami i uczestnictwo w sieciach społecznościowych online.

Czy bez mediów społecznościowych nie ma mowy o sieciach społecznościowych? Absolutnie nie. Jeszcze w czasach przed Internetem, portale społecznościowe jak najbardziej istniały, aczkolwiek w zgoła odmiennych formach. Jeśli nie ma mediów społecznościowych, nie będzie sieci społecznościowych online, ponieważ medium ich istnienia nie będzie dostępne, jednak nadal będą istniały sieci społecznościowe offline.

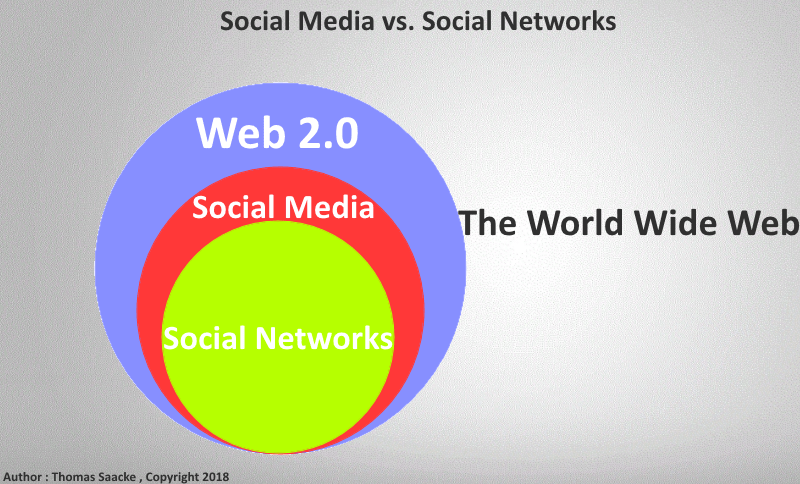

Poniższa ilustracja wyjaśnia, czym są media społecznościowe i jaki jest ich związek z sieciami społecznościowymi, standardem Web 2.0 i Internetem (siecią WWW). Tak to aktualnie wygląda. Jak wyjaśniono powyżej, media społecznościowe to synteza stron internetowych, sieci i oprogramowania komputerowego, która umożliwia użytkownikom tworzenie informacji cyfrowych (wyrażanie siebie w różnych formach) i udostępnianie tych danych w Internecie przy użyciu technologii komputerowych.

Jaka jest zatem różnica między siecią społecznościową a mediami społecznościowymi?

Ewolucja internetowych sieci społecznościowych poprzez łączenie osoby lub użytkownika z innymi osobami lub grupami społecznymi jest możliwa dzięki istnieniu mediów społecznościowych. Interaktywne aplikacje internetowe Web 2.0 reprezentują media społecznościowe i obejmują treści generowane przez użytkowników, takie jak filmy wideo, komentarze, obrazy, blogi, znaczniki, podcasty, mikroblogi i inne dane cyfrowe (u Ulbrichta również określanie jako treści).

Sieci społecznościowe online to przykład Web 2.0 (standard Web 2.0 odnosi się do stron internetowych, które kładą nacisk na treści generowane przez użytkowników, interoperacyjność i łatwość użytkowania). Media społecznościowe są medium do tworzenia i dalszego rozwoju internetowych sieci społecznościowych i tak rozumiane stanowiły zapewne punkt wyjścia do rozważań Ulbrichta.

Może Cię zainteresować:

Ciekawostki: topowe teorie spiskowe wokół Rossa Ulbrichta i Silk Road

Na koniec (na rozluźnienie), zanurzmy się w przestrzeń niewyjaśnionych dotąd teorii spiskowych i domniemań względem Rossa Ulbrichta i Silk Road, które obiegły sieć w dniu, kiedy Ulbricht został aresztowany (i niedługo potem).

1. Ross Ulbricht nie jest prawdziwym Dread Pirate Robertsem?

W sierpniu 2013 roku Dread Pirate Roberts udzielił wywiadu Forbesowi, w którym stwierdził, że „przejął stery” Silk Road od jego założyciela, „oryginalnego” Dread Pirate Robertsa. W dokumentach FBI widnieje informacja, że Ulbricht założył i prowadził witrynę. Użytkownicy Silk Road twierdzili jednak, że ten wywiad dowodzi, że prawdziwy DPR pozostaje na wolności i że może spróbować odzyskać utracone dzieło życia.

„Czy ktokolwiek inny uważa, że tak naprawdę nie jest to DPR, któremu ufaliśmy i na którym polegaliśmy? Dojrzały ton jego Manifestu SR kontra notatka w stylu college’u na koncie oskarżonego na Facebooku. Pierwsze dwa lata inspirujących zapowiedzi SR a drugi wywiad z Forbesem. Społeczność zgodziła się co do „amatorskich” błędów w porównaniu z poziomem intelektu i umiejętności potrzebnych do uruchomienia i prowadzenia tak długo takiej witryny. Ogrom funduszy miał przepłynąć przez ręce 29-letniego dzieciaka, wynajmującego pokój gdzieś w SF?

Czy ktoś jeszcze myśli, że coś tu nie jest (nie tak)… /?”

2. Silk Road jako część „większego planu” skoncentrowanego wokół Bitcoina?

Bitcoin cały czas zmaga się z łatką narzędzia przeznaczonego dla handlarzy narkotyków i osób zajmujących się praniem pieniędzy, a jego bliskie powiązanie z Silk Road z pewnością nie pomogło zmyć tego wrażenia. Po zamknięciu Silk Road spekulowano, że bitcoin znacząco zyska na popularności.

Po upadku Silk Road wartość bitcoina spadła o 20% w ciągu trzech godzin. Nie było jednak aż tak źle, jak podczas załamania w kwietniu 2013, kiedy kryptowaluta straciła połowę wartości w ciągu sześciu godzin. Prowadzi to jednak do spekulacji, że są ludzie, którzy prawdopodobnie kupowali wówczas dużo bitcoinów. Było nie było – co spada, musi kiedyś wzrosnąć, prawda?

3. Czy FBI rzeczywiście przejęło Silk Road?

Po zamknięciu witryny, użytkownicy porównywali wyświetlane zawiadomienie FBI z innymi, podobnymi komunikatami. Ku ich zdziwieniu, niektóre elementy na planszach w ogóle do siebie nie pasowały. Jedna z kluczowych wówczas wątpliwości dotyczyła tego, dlaczego FBI miałoby umieszczać na grafice wizerunek wielbłąda („logo” Silk Road):

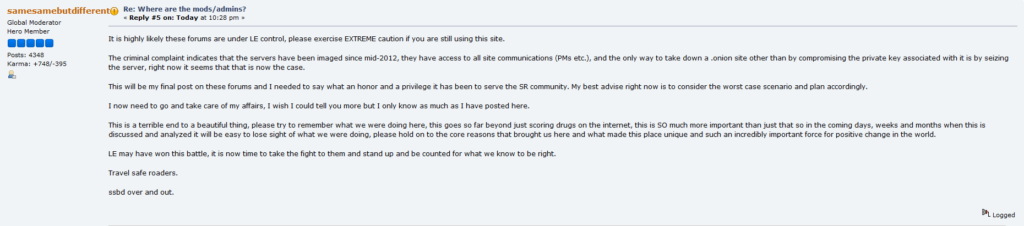

Trwał spór o to, czy agenci federalni faktycznie przejęli serwery Silk Road, ponieważ fora dyskusyjne w witrynie nadal działały (modyfikator forum, samesamebutdifferent, uważał, że jest „wysoce prawdopodobne”, że fora zostały przejęte). Niektórzy spekulowali jednak, że Dread Pirate Roberts miał zaprogramowany „wyłącznik awaryjny”, zgodnie z którym, jeśli nie logował się przez jeden dzień, witryna automatycznie blokowała dostęp.

4. Atlantis wiedziało, co się święci

Witryna konkurencyjna dla Silk Road, Atlantis, zamknęła się nagle pod koniec września 2013 roku z powodu domniemanych „problemów z bezpieczeństwem” – wprawiając w zakłopotanie kilku kupujących, a nawet specjalistę od marketingu stojącego za jego szeroko rozpropagowaną reklamą wirusową.

Oto treść komunikatu, który zespół Atlantis przedstawił swoim użytkownikom:

„Drodzy Użytkownicy,

Mamy straszne wieści. Niestety nadszedł czas, aby Atlantis zamknęło swoje podwoje. Ze względów bezpieczeństwa, na które nie mamy wpływu, nie mamy innego wyjścia, jak zaprzestać działania Atlantis Market. Uwierzcie nam, nie robilibyśmy tego, gdyby nie było to w 100% konieczne.

Ze względu na pilną potrzebę zezwalamy wszystkim użytkownikom na wycofanie wszystkich środków przez najbliższy tydzień, zanim strona i forum zostaną trwale zamknięte. Wypłaćcie wszystkie swoje środki, nie będzie ich można odzyskać po upływie tygodnia od teraz. Wszystko, co pozostanie na Waszych kontach, zostanie przekazane wybranej przez nas organizacji charytatywnej związanej z narkotykami.

Chcielibyśmy podziękować wszystkim za uczynienie Atlantis wspaniałym i niezapomnianym miejscem do handlu. Życzymy wszystkiego najlepszego w przyszłych przedsięwzięciach.

Wszystkiego najlepszego,

Zespół Atlantis„

Po tym, co się wydarzyło, pojawiło się pytanie: po co wkładać tyle wysiłku w budowanie rynku, a potem zamykać się w ciągu sześć miesięcy? Odpowiedź: wiedzieli, że zbliża się FBI i wycofali się, póki jeszcze mieli na to szansę. Istnieje jeszcze bardziej ciekawa teoria: FBI najpierw zamknęło Atlantis, a oni zaproponowali udzielenie paru informacji na temat Ulbrichta (niepotwierdzone).

5. Silk Road jako narzędzie rozprawy z Tor-em

Deepweb to nie tylko narkotyki. Jest wiele powodów, dla których super bezpieczny internet, taki jak The Onion Router, jest bardzo pomocny dla ludzi takich jak aktywiści i dziennikarze. W 2013 roku spekulowano, jakoby sprawa zamknięcia Silk Road stanowiła jedno z narzędzi w sprawie ostatecznej rozprawy z Tor. Właściciele Liberty Reserve, anonimowego systemu płatności internetowych, zostali w maju 2013 oskarżeni o wypranie 6 miliardów dolarów. Cztery miesiące później FBI wykorzystało lukę w zabezpieczeniach Tora, aby aresztować administratora strony z pornografią dziecięcą w Irlandii. Wszystko to sugerowało dwie możliwości: albo deepweb było martwa na dobre – albo że musiała zejść jeszcze głębiej.

Is it just me or does that „hit” that Silk Road guy allegedly tried to commission seem so fake? If FBI thought it was real, why not step in?

— Reyhan Harmanci (@harmancipants) October 2, 2013

6. FBI i „ustawione zabójstwo”

Zgodnie z pierwotnym protokołem oskarżenia, Ulbricht miał zaaranżować morderstwo szantażysty, który groził ujawnieniem nazwisk kilku tysięcy sprzedawców na Silk Road. Został również oskarżony o zabójstwo świadka po tym, jak miał zlecić to (nieświadomie) pracującemu pod przykrywką agentowi.

Istnieją teorie mówiące o tym, że szantażysta i zabójca do wynajęcia byli nieistniejącymi w rzeczywistości personami, które FBI spreparowało w celu usidlenia Ulbrichta. Co więcej, istnieje również teoria na temat tego, że cały akt oskarżenia jest fałszywy, a Ulbricht nigdy nie zaaranżował zabójstwa na zlecenie.

Dlaczego FBI miałoby to zrobić? Najpewniej po to, aby dalej zdyskredytować Ulbrichta i skierować przeciwko niemu opinię publiczną. Zrobić przykład z niepozornie wyglądającego absolwenta fizyki z Teksasu to jedno, a coś zupełnie innego to zrobić ofiarę z kogoś, kto próbował doprowadzić do śmierci mężczyzny, który miał żonę i dzieci.

7. Za wszystkim stała NSA…

W sierpniu 2013 roku, „dweloperzy” Tor zauważyli znaczny wzrost użycia sieci i nie byli w stanie rozszyfrować jego przyczyny. Mogła stać za tym agencja federalna – na przykład NSA – zalewająca Tor botami w celu prowadzenia nadzoru na Silk Road. Jak zauważył theregister.co.uk, w skądinąd obszernym akcie oskarżenia nie znalazł się cień informacji na temat tego, w jaki sposób FBI uzyskało dostęp do serwerów Tor. Mogło to wskazywać na pomoc ze strony innej amerykańskiej agencji.

8. Rząd USA potrzebował gotówki

Kiedy FBI aresztowało Ulbrichta, przejęło również bitcoiny o wartości 3,6 miliona dolarów. Teoretycznie, wszystkie fundusze przejęte przez agencje Departamentu Sprawiedliwości, takie jak FBI, trafiają do funduszu zajmującego się konfiskatą aktywów tego departamentu, a pieniądze są zwykle filtrowane z powrotem do lokalnych organów ścigania.

Tak czy inaczej, sprawia to, że rząd USA jest jednym z największych na świecie posiadaczy bitcoinów. Oczywiście ma to bardzo interesujące konsekwencje dla przyszłości tej kryptowaluty…

***

Źródła:

- https://rossulbricht.medium.com/

- https://freeross.org/

- https://news.ycombinator.com/item?id=26443100

- https://www.reddit.com/r/Bitcoin/comments/m3p4uw/offtopic_but_nevertheless_quite_interesting_ross/

- https://medium.com/@christina_meyer/what-is-the-difference-between-social-media-and-social-network-e6dd5ad28d8f

- https://www.journals.elsevier.com/social-networks/most-downloaded-articles

- https://knowledge.wharton.upenn.edu/article/impact-of-social-media/

- file:///C:/Users/Global-26/Downloads/introductiontonetworking.pdf

- https://www.reddit.com/r/Bitcoin/comments/eht9ez/a_decade_of_bitcoin_history_in_a_quick_slide_show/

- https://nymag.com/intelligencer/2013/10/silk-roads-shutdown-will-be-great-for-bitcoin.html

- http://www.reddit.com/r/SilkRoad/comments/1nmafy/something_isnt_right_here/

- http://www.forbes.com/sites/andygreenberg/2013/08/14/an-interview-with-a-digital-drug-lord-the-silk-roads-dread-pirate-roberts-qa/

- https://arstechnica.com/information-technology/2013/10/amid-silk-road-uncertainty-bitcoin-value-drops-over-20-in-3-hours/

- https://ryangreenberg.com/files/2012/megaupload/megaupload.png

- http://i.imgur.com/v4LC2Fw.png

- https://gawker.com/popular-dark-net-illegal-drug-market-shuts-down-for-se-1355611954

- https://gawker.com/how-a-social-media-guy-took-an-underground-drug-market-1407300550

- https://www.tribpub.com/gdpr/baltimoresun.com/

- https://www.reddit.com/r/SilkRoad/comments/1np9nl/great_post_from_the_black_market_reloaded_forum/

- https://nymag.com/intelligencer/2013/10/silk-roads-shutdown-will-be-great-for-bitcoin.html

źródło grafiki tytułowej: tutaj